Zaawansowane rozwiązania autentykacji oraz bezpieczeństwa danych

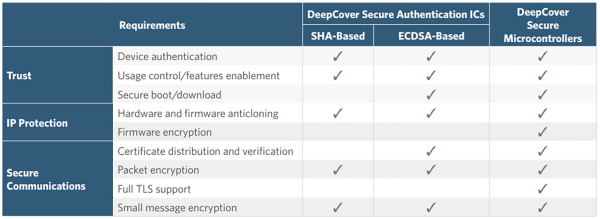

Maxim Integrated jest jednym z wiodących dostawców układów scalonych do weryfikacji oraz bezpieczeństwa danych. Portfolio producenta zawiera układy do autentykacji symetrycznej SHA-256 oraz niesymetrycznej ECDSA, które kilka lat temu zostały wzbogacone o mikrokontrolery z rodziny DeepCover. W zależności od aplikacji możemy zastosować odpowiednie rozwiązanie oraz sposób szyfrowania (rysunek 4).

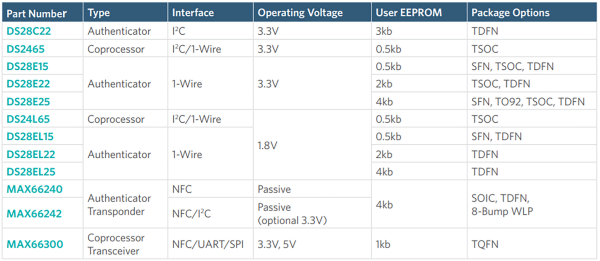

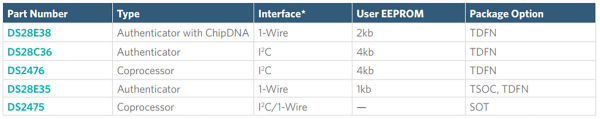

Dobór układu autentykacji może na początku przysparzać wielu problemów. Bazując na zestawieniu z rysunku 4, możemy uporządkować wszystkie ważne kwestie. Projektując system lub urządzenie, należy dokonać analizy rodzaju ochrony, jaki musimy zapewnić dla danych urządzeń – punktów sieci, i na tej podstawie wybrać odpowiednie rozwiązanie. Właściwa analiza oraz wybór pozwolą na zbudowanie systemu odpornego na dostęp niepożądanych użytkowników. W zestawieniach pokazanych na rysunku 5 i rysunku 6 umieszczono najnowsze układy autentykacji symetrycznej (rysunek 5) oraz asymetrycznej (rysunek 6).

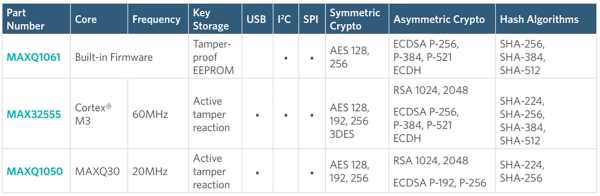

Pomimo bardzo dużych możliwości układów z rodziny produktów do autentykacji systemy złożone mogą wymagać dodatkowych funkcjonalności, takich jak szyfrowanie kodu aplikacji czy wsparcie dla komunikacji TLS. Przy wymagających aplikacjach projektanci mają do dyspozycji układy z rodziny DeepCover (rysunek 7). Jako jedne z nielicznych oferują one wsparcie dla pełnej komunikacji TLS, dostarczane przez producenta.

Rozwiązania bezprzewodowe dla popularnych standardów IoT

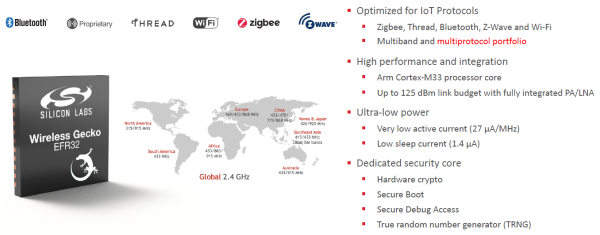

Silicon Laboratories jest jednym z czołowych dostawców rozwiązań bezprzewodowych dla Internetu Rzeczy. Swoje portfolio wzbogacił o układy oparte na architekturze Cortex-M33 oferujące zaawansowane bezpieczeństwo. Nowa rodzina układów EFR32xG21 oraz EFR32xG22, wspiera takie standardy jak Bluetooth, Thread, ZigBee i 2,4 GHz Proprietary, i bazuje na rdzeniu Cortex-M33 (rysunek 8). Nowe układy serii EFR32xG oferują nie tylko zaawansowaną funkcjonalność w kwestii bezpieczeństwa, ale również większą energooszczędność w porównaniu do poprzednich serii.

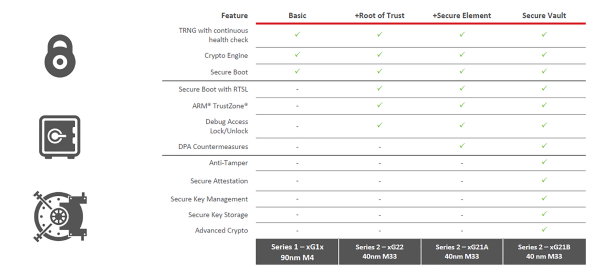

Zestawienie funkcjonalności z zakresu bezpieczeństwa zostało pokazane na rysunku 9. Pozwala ono na porównanie poszczególnych serii. Podobnie jak w przypadku układów autentykacji oraz DeepCover firmy Maxim Integrated, podczas analizy oraz projektowania systemu musimy dobrać rozwiązanie gwarantujące kompleksową ochronę zarówno danych, jak i komunikacji.

Zaloguj

Zaloguj

Spis treści

Spis treści