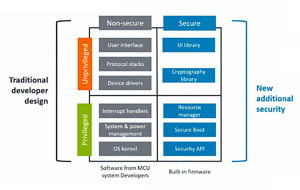

Momentem zwrotnym zarówno w dziedzinie bezpieczeństwa, jak i poprawy energooszczędności było wprowadzenie rozwiązań opartych na architekturze ARMv8-M, takich jak Cortex-M33. W dziedzinie bezpieczeństwa nowe układy oferują dostęp do szyfrowanej pamięci umożliwiającej przechowywanie danych krytycznych (rysunek 1).

ARM Cortex-M33 – krok w stronę bezpieczeństwa

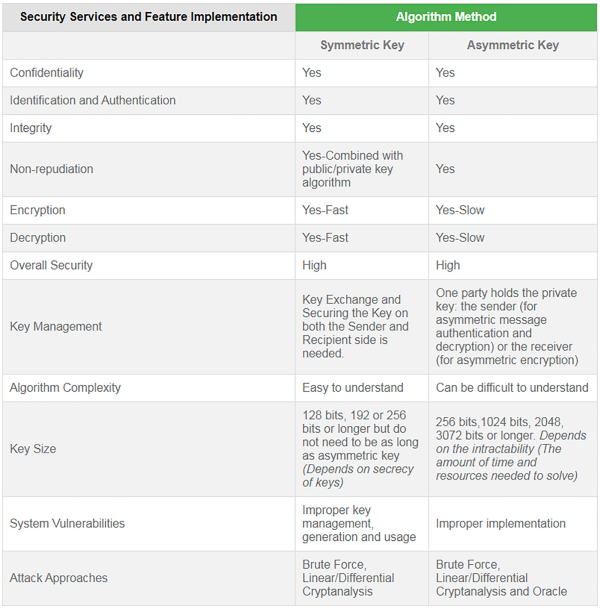

Bezpieczeństwo danych w systemach IoT opiera się na czterech głównych aspektach. Są to:

- poufność – zagwarantowanie, że dane są odczytywane tylko przez docelowego odbiorcę,

- autentyczność – zapewnienie, że dane wysłane są przez oryginalne źródło,

- integralność – zapewnienie, że informacja zawiera oryginalną i nienaruszoną wiadomość,

- niezaprzeczalność – zapewnienie, że cyfrowy podpis danych nie może zostać odrzucony.

Powyższe aspekty kryptografii danych w całości zapewnia nowa, architektura Cortex-M33 (rysunek 2), dostarczająca użytkownikowi możliwość bezpiecznego:

- debugowania kodu z użyciem funkcjonalności Lock/Unlock,

- uruchamiania oraz aktualizacji kodu,

- przechowywania kluczy szyfrujących,

- weryfikacji „użytkowników” sieci,

- detekcji włamania/sabotażu,

- generowania liczb losowych TRNG.

Dla zwiększenia bezpieczeństwa w rozwiązaniach istniejących, gdzie zmiana układu MCU jest zbyt kosztowna, projektanci mogą dalej zwiększyć bezpieczeństwo, stosując zewnętrzne układy autentykacji. W zależności od końcowej aplikacji oraz jej wymagań, do dyspozycji jest weryfikacja symetryczna oraz asymetryczna (rysunek 3).

Zaloguj

Zaloguj

Spis treści

Spis treści