Zanim przejdziemy do opisu konkretnych technik rozpoznawania biometrycznego, warto przez chwilę zastanowić się nad ich ogólną definicją i podziałem – zwłaszcza z uwagi na fakt, że pojęcie „biometryczny” często stosowane jest w sytuacjach zupełnie niezwiązanych z zabezpieczeniami, które stanowią temat niniejszego artykułu.

Słownik Języka Polskiego (sjp.pwn.pl) definiuje termin „biometria” jako:

- nauka zajmująca się badaniem prawidłowości kierujących zmiennością cech populacji organizmów żywych, posługująca się metodami statystyki matematycznej;

- technika dokonywania pomiarów istot żywych.

W świetle tej definicji wszelkie pomiary biomedyczne – np. badanie rytmu serca, saturacji krwi tętniczej czy też parametrów oddechowych można zakwalifikować jako biometrię. Nie dziwi zatem określenie kontrolera MAX32664 firmy Maxim jako Biometric Sensor Hub – ten niskomocowy układ scalony przeznaczony jest bowiem do przetwarzania danych z czujników biomedycznych (tętno, saturacja, estymowane wartości ciśnienia krwi) i jako taki nie ma większego związku z zabezpieczeniami czy też szeroko pojętym rozpoznawaniem osób.

Jednak nieformalnie przyjęło się, że terminy „biometria” i „biometryczny” stosowane są zwykle w odniesieniu do rozpoznawania pewnych mierzalnych, unikalnych cech biologicznych, pozwalających odróżnić jedną osobę od innych. Konieczny jest zatem dobór takich cech, które:

- wykazują dużą zmienność osobniczą

- oraz pozostają niezmienne przez cały czas życia jednostki lub ewentualnie nieznacznie zmieniają się z upływem wielu lat.

Jak zawsze w przypadku współpracy urządzeń elektronicznych z człowiekiem niezbędne staje się zapewnienie daleko idących uproszczeń danych wejściowych i użycie takich technik analizy, które pozwolą zniwelować wpływ artefaktów, powstających podczas pomiaru, na wynik identyfikacji. Nietrudno bowiem domyślić się, że nie sposób pobrać np. dwóch identycznych skanów twarzy lub odcisku palca, nawet w przypadku tej samej osoby, zbadanej dwa razy z rzędu w tych samych warunkach otoczenia.

Klasyfikacja metod biometrycznych

Podstawowa klasyfikacja metod identyfikacji i weryfikacji biometrycznej opiera się na źródle danej cechy i dzieli dostępne obecnie techniki na:

- Fizjologiczne – oparte na detalach anatomicznych lub biochemicznych danej jednostki. Do tej grupy zaliczamy rozpoznawanie odcisków palca, kształtu twarzy lub dłoni, topologii naczyń krwionośnych, wzoru tęczówki, a nawet… cech kodu DNA. Rzadziej można trafić na informacje o próbach wykorzystywania odcisku całej dłoni, a nawet… kształtu małżowiny usznej lub zębów.

- Behawioralne – wykorzystujące obserwację pewnych określonych zachowań człowieka, bez uwzględniania budowy jego ciała lub parametrów biologicznych. Do najczęściej wymienianych metod należy rozpoznawanie podpisu (zarówno statyczne, jak i dynamiczne), cech głosu oraz sposobu (dynamiki) chodu lub pisania na klawiaturze komputerowej.

Podany wyżej podział schematycznie zobrazowano na rysunku 1.

Wady i zalety biometrii

Wspomniana wcześniej zmienność osobnicza, będąca fundamentem wszystkich metod biometrycznych, pozwala z doskonałą dokładnością odróżniać cechy charakterystyczne poszczególnych osób. Pod względem bezpieczeństwa teleinformatycznego biometryczne metody kontroli dostępu do systemów komputerowych lub pomieszczeń (fotografia 1) są daleko bardziej niezawodne i trudniejsze do złamania niż konwencjonalne systemy oparte na hasłach oraz loginach użytkowników. Dużym ułatwieniem jest też fakt, że osoby wpisane do biometrycznej bazy danych nie muszą obciążać swojej pamięci kolejnymi ciągami alfanumerycznymi, gdyż swój biologiczny „paszport” mają zawsze przy sobie.

Do wad systemów biometrycznych, w pierwszej kolejności, należy stopień skomplikowania technicznego. Podczas gdy od strony sprzętowej większość metod opiera się na dość konwencjonalnych urządzeniach (kamery z oświetlaczami, czujniki pojemnościowe lub liniały optyczne czy też tory audio z mikrofonami), to ciężar implementacji spoczywa głównie na oprogramowaniu. Wspomniane wcześniej artefakty, związane z niejednakowymi warunkami akwizycji sygnałów, w powiązaniu z dużą złożonością badanych cech sprawiają, że twórcy algorytmów biometrycznych stają przed wyzwaniem oddzielenia nieistotnych danych z informacyjnego szumu i wyłowienia tylko tych cech, które w deterministyczny sposób pozwalają zidentyfikować danego osobnika.

Ogólny schemat przepływu danych w systemie biometrycznym

Pomimo dość sporego zróżnicowania biometrycznych metod identyfikacji osób, można wyróżnić pewne charakterystyczne etapy, wspólne dla praktycznie wszystkich tego typu systemów.

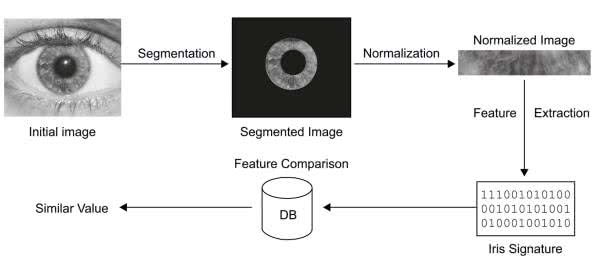

Zagadnienie opiszemy na przykładzie analizy tęczówki (rysunek 2).

- Akwizycja danych – pobranie informacji, w przypadku analizy obrazu tęczówki, polega na sfotografowaniu oka za pomocą kamery wyposażonej w obiektyw makro i system oświetlenia bezcieniowego.

- Wstępna obróbka danych (kondycjonowanie i segmentowanie) – metody oparte na obrazowaniu dwuwymiarowym wymagają dostosowania informacji pozyskanych z kamery do potrzeb wysokopoziomowych algorytmów rozpoznawania wzorca. Z tego też względu zdjęcie oka jest poddawane segmentacji w celu odseparowania tęczówki od źrenicy, powiek i pozostałych elementów anatomicznych w otoczeniu regionu zainteresowania. Oprócz podstawowych operacji geometrycznych (np. obrotu, skalowania i korekcji proporcji) wykorzystywane są także filtry kontekstowe (np. do wykrywania krawędzi), tymczasowe progowanie, algorytmy detekcji okręgów, itd. Potrzebna może być ponadto globalna korekcja kontrastu i jasności.

- Transpozycja i normalizacja – kolejnym etapem pracy jest przetworzenie danych do postaci zgodnej z formatem zapisu wzorca. W przypadku obrazu tęczówki dokonuje się transformacji z biegunowego do kartezjańskiego układu współrzędnych, czyli rozwinięcia obrazu tęczówki (o kształcie pierścienia) do podłużnego, prostokątnego obrazu o odpowiedniej rozdzielczości i proporcjach, np. z użyciem algorytmu Daugman’s Rubber Sheet Model (rysunek 3).

- Ekstrakcja cech – to jeden z najbardziej zaawansowanych etapów, do którego stosowane są m.in. algorytmy transformacji falkowej. Celem tej części przetwarzania danych jest konwersja obrazu do postaci zestawu określonych przez programistę cech, co pozwala na znaczną redukcję ilości danych (często także ich wymiarowości, np. gdy obraz dwuwymiarowy przetworzony zostaje do postaci prostszych ciągów jednowymiarowych).

- Porównanie ze wzorcem – etap ten w wielu implementacjach intensywnie korzysta z algorytmów sztucznej inteligencji (np. sieci neuronowych – rysunek 4), gdyż dopiero na tym poziomie zadaniem algorytmu jest określenie stopnia podobieństwa danych do zapamiętanego (nauczonego) wzorca. Oczywista przewaga metod AI nad sztywnymi algorytmami proceduralnymi polega bowiem właśnie na zdolności tych pierwszych do podejmowania pewnych uogólnień, niezbędnych w aplikacjach pracujących z rzeczywistymi – a więc nierzadko silnie zakłóconymi – informacjami wejściowymi.

Analiza kształtu twarzy

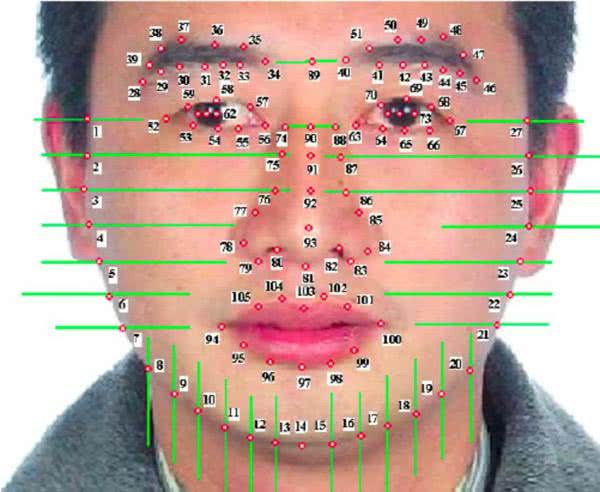

Interesującym przykładem metody obrazowania biometrycznego, która w pewnym zakresie trafiła pod strzechy, jest identyfikacja na podstawie kształtu twarzy. Podobnie jak w przypadku opisanego wcześniej rozpoznawania cech tęczówki, także tutaj mamy do czynienia z porównywaniem określonego zbioru cech, wyekstrahowanych na podstawie obrazu pobranego z kamery. Typowe techniki identyfikacji twarzy opierają się na analizie zbioru punktów, wyznaczonych na podstawie modelu anatomii – poszukiwane mogą być punkty odpowiadające obrysowi twarzy, nosa i ust, położeniu oczu, itd. Przykład został pokazany na fotografii 2.

Prawdopodobnie jednym z popularniejszych zastosowań metod identyfikacji biometrycznej na podstawie obrazu twarzy będzie funkcja FaceID, służąca do odblokowywania najnowszych telefonów z serii iPhone poprzez skan twarzy. Co ciekawe, funkcja ta wykorzystuje już nie zwyczajną kamerę, ale… niezwykle złożony system mikroskopijnej optyki, korzystający z najnowocześniejszych technologii optoelektronicznych (rysunek 5).

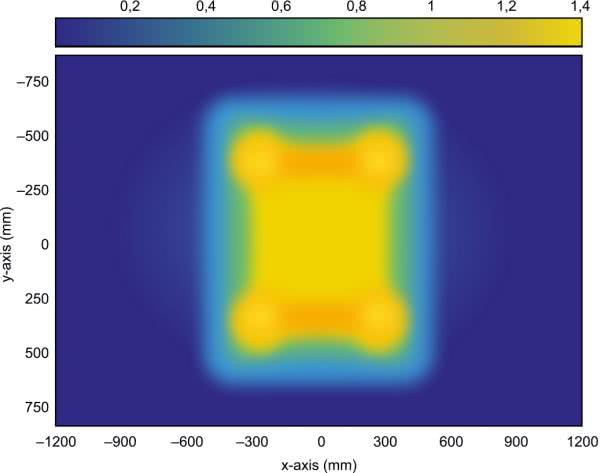

Zestaw tego typu składa się z kamery podczerwieni, projektora zdolnego do generowania światła strukturalnego (matrycy kilkudziesięciu tysięcy kropek – fotografia 3) oraz specjalnego oświetlacza, zwanego flood illuminator, którego celem jest pokrycie obrazowanego obszaru możliwie jednorodnym światłem podczerwonym przez matrycową kompensację jasności poszczególnych punktów (rysunek 6 i fotografia 4).

Analiza topologii układu naczyniowego

O ile obrazowe metody identyfikacji, polegające na badaniu kształtu twarzy bądź dłoni na podstawie zwykłego zdjęcia wydają się (przynajmniej w podstawowych założeniach) dość oczywiste (wszak to właśnie twarz stanowi naturalną wizytówkę człowieka w społeczeństwie), o tyle warto zwrócić szczególną uwagę na inną grupę technik biometrycznych, wymagającą nie tylko zaawansowanych algorytmów, ale także dość szczególnego osprzętu.

Układ naczyniowy człowieka, rozpatrywany na poziomie makroskopowym, czyli w zakresie relatywnie dużych naczyń (od głównych pni tętniczych i żył głównych, aż po mniejsze naczynia obwodowe widoczne gołym okiem) cechuje się dużą zmiennością osobniczą. Co ciekawe, wbrew pozorom i potocznym opiniom, zmienność ta występuje nie tylko na poziomie układu żylnego (choć istotnie jest zdecydowanie większa niż w przypadku układu tętniczego); nawet w obrębie samego tylko łuku aorty odejścia dużych tętnic wykazują aż kilkanaście (!) odmian, znanych anatomom i chirurgom naczyniowym. O ile jednak wykorzystanie anatomii wielkich pni tętniczych do identyfikacji biometrycznej jest pozbawione sensu i niemożliwe, o tyle inżynierowie zajmujący się zabezpieczeniami elektronicznymi z powodzeniem wykorzystują inne obszary układu naczyniowego, co ważne – dostępne z zewnątrz w sposób całkowicie nieinwazyjny i wygodny dla użytkowników.

Obrazowanie żył powierzchownych

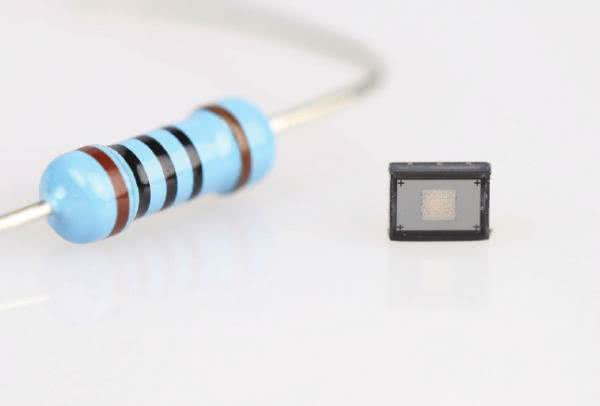

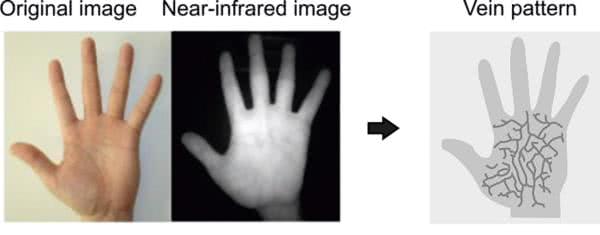

Zastosowanie podstawowych zjawisk interakcji promieniowania podczerwonego z tkankami człowieka pozwala na nieinwazyjne, a nawet bezdotykowe rozpoznawanie struktury żył, położonych relatywnie płytko pod powierzchnią naskórka. Firma iDentyTech wdrożyła pierwszy na świecie bezkontaktowy system autoryzacji, składający się z kamery czułej na światło widzialne oraz oświetlacza IR.

Urządzenie oświetla powierzchnię dłoni (wewnętrzną stronę ręki) wiązką podczerwieni, a relatywnie wysoki poziom absorpcji tej części pasma optycznego przez krew żylną sprawia, że naczynia są widoczne w obrazie jako ciemne pasma na tle dość jasnego otoczenia, jakie stanowi powierzchnia skóry (fotografie 5 i 6).

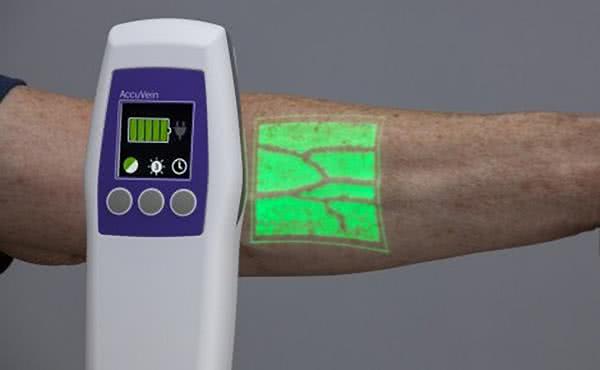

To samo zjawisko jest stosowane w połączeniu z miniaturowym projektorem laserowym, także w zdobywających coraz większą popularność skanerach (lokalizatorach) żył, stosowanych do poszukiwania najlepszego miejsca dla wykonania procedur medycznych wymagających nakłucia żył u pacjentów z tzw. trudną anatomią (fotografia 7).

Obrazowanie siatkówki oka

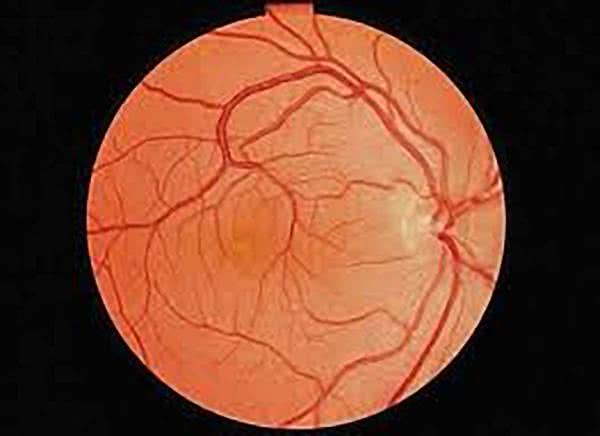

Inną techniką biometryczną, często myloną z opisanym wcześniej rozpoznawaniem wzoru tęczówki, a korzystającą ze zmienności osobniczej układu naczyniowego, jest skanowanie siatkówki oka (retinal scan). Ściślej rzecz ujmując, obrazowaniu podlega sieć cienkich naczyń, które widoczne są doskonale po oświetleniu dna oka przez jego źrenicę – dokładnie tak, jak podczas konwencjonalnego obrazowania oka w badaniu okulistycznym (fotografia 8).

Metoda ta okazuje się kosztowna i wymagająca pod względem technicznym, z uwagi na konieczność zastosowania obiektywu o silnym powiększeniu i odpowiedniego (bezpiecznego) oświetlacza. Ogromną zaletą metody jest natomiast jej niezawodność i odporność na oszukanie przez osoby niepowołane, stąd wymienia się ją wśród technik przeznaczonych do najwyższej klasy zastosowań (np. wojskowych systemów identyfikacji osób).

Skanowanie 3D naczyń krwionośnych palca

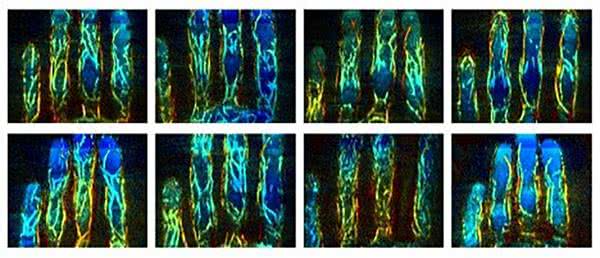

Identyfikacja biometryczna wykracza już poza obszar metod dwuwymiarowych, a najlepszym przykładem będzie tutaj jedna z najnowocześniejszych i najbardziej złożonych technologicznie technik, bazująca na trójwymiarowej tomografii fotoakustycznej (fotografia 9).

Metoda opiera się na skanowaniu badanego obszaru ciała (w tym przypadku palca) modulowaną wiązką lasera, co powoduje delikatne, lokalne podgrzewanie tkanek w rytm przebiegu modulującego. Termoelastyczne właściwości tkanek powodują generowanie fal ultradźwiękowych, wykrywanych następnie przez czułe detektory akustyczne. Technika jest kosztowna i trudna w realizacji, ale wykazuje istotne zalety – redukuje błędy związane ze zróżnicowaniem położenia palca w obszarze detekcji, korzysta z niewidocznych z zewnątrz i niemożliwych do sfałszowania cech anatomicznych, a dodatkowo pozwala powstrzymać próby oszukania systemu za pomocą palca pozbawionego przepływu krwi, czyli – najprościej rzecz ujmując – amputowanego ofierze, pod którą podszywa się przestępca.

Analiza odcisków palców

Na koniec opisu metod biometrycznych pozostawiliśmy najszerzej stosowaną, najtańszą i jedną z najstarszych technik identyfikacji osób – analizę odcisku palca. Metoda ta różni się od wszystkich zaprezentowanych wcześniej technik także stopniem złożoności obliczeniowej. O ile analiza obrazu – naczyń siatkówki lub palca, kształtu twarzy bądź jej elementów, wymaga dużej mocy obliczeniowej i jest praktycznie niewykonalna przy użyciu małego mikrokontrolera, o tyle odcisk palca może być oceniany nawet przez niewielki procesor ARM.

Warto zwrócić uwagę na fakt, że systemy bazujące na odciskach palców nie należą do grupy najmocniejszych zabezpieczeń biometrycznych. Ich sfałszowanie może być realne przy użyciu pewnych środków technicznych, pozwalających na odtworzenie dokładnego modelu linii papilarnych w postaci swego rodzaju precyzyjnej pieczęci. Pomimo to skanery odcisków weszły do kanonu zabezpieczeń w różnych gałęziach elektroniki (w tym także konsumenckiej), gdyż i tak stanowią o wiele bardziej niezawodne rozwiązanie niż konwencjonalne loginy, hasła czy numery PIN. Warto przy tej okazji zwrócić uwagę na fakt, że w aplikacjach dostępnych dla zwykłych śmiertelników wzór linii papilarnych jest zwykle zabezpieczeniem o poziomie niezawodności w zupełności wystarczającym.

Obecnie dostępne techniki skanowania odcisków palców opierają się na czterech podstawowych topologiach sprzętowych – różnice polegają jedynie na sposobie akwizycji obrazu linii papilarnych, gdyż późniejsza jego analiza opiera się na bliźniaczych metodach i założeniach. Opisane dalej wersje czujników obejmują sensory działające statycznie (tj. po jednokrotnym przyłożeniu badanego palca na krótki czas) – warto jednak pamiętać, że na analogicznych technikach oparte zostały także czujniki dynamiczne, tj. wymagające przesunięcia palcem po niewielkim liniale pomiarowym (tego typu czujniki są szczególnie popularne w laptopach), a docelowym efektem działania wszystkich wspomnianych metod jest uzyskanie obrazu, poddawanego dalszemu przetwarzaniu metodami DSP.

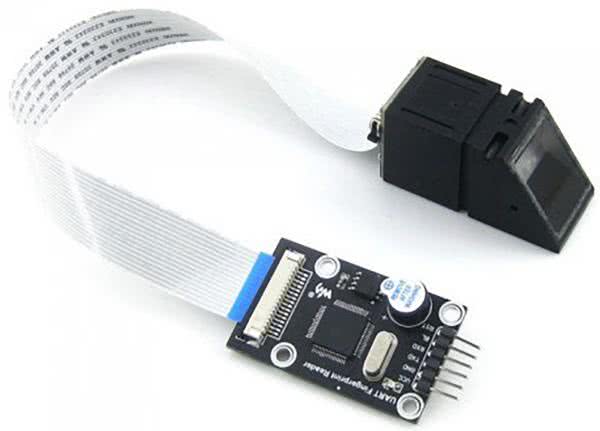

Czujniki optyczne – w swojej podstawowej wersji wykorzystują niewielką kamerę i oświetlacz, które są połączone za pomocą pryzmatu w jeden tor optyczny. Pozwalają na akwizycję obrazu całego wymaganego obszaru skóry palca za pomocą pojedynczego zdjęcia. Czujniki tego typu należą do najtańszych i są dostępne w postaci modułów, kompatybilnych z popularnymi platformami systemów wbudowanych (w tym Arduino czy Raspberry Pi). Wizualną cechę rozpoznawczą większości sensorów optycznych tego typu stanowi charakterystyczny, wydłużony kształt z pryzmatycznie pochyloną powierzchnią frontową (rysunek 7).

Za wzór gotowego systemu, dostępnego w handlu detalicznym, może posłużyć moduł Waveshare 8552 (fotografia 10), składający się z zespołu czujnika optycznego oraz połączonego z nim za pomocą taśmy FPC modułu, bazującego na mikrokontrolerze STM32F205 i odpowiadającego za przetwarzanie sygnałów pozyskanych z kamery.

Do dyspozycji użytkownika jest interfejs UART, za pośrednictwem którego możliwy staje się dostęp zarówno do ID zapamiętanego wcześniej użytkownika, jak i do obrazu uzyskanego z kamery, a nawet… zestawu wyekstrahowanych przez algorytm cech. Bardziej zaawansowane wersje czujników radzą sobie nawet z odróżnianiem sfałszowanego fantomu od oryginalnego, żywego palca – przykładem takiego rozwiązania może być czujnik SFM5000 marki Suprema (fotografia 11), który dzięki obecności wydajnego procesora potrafi porównywać pozyskany z kamery obraz ze wzorcem z zawrotną prędkością 5000 wzorców/sekundę.

Warto wspomnieć, że czujnik jest zgodny z normą ISO19794-2, określającą formaty danych stosowane do zapisu informacji o anatomicznych szczegółach odcisków palca.

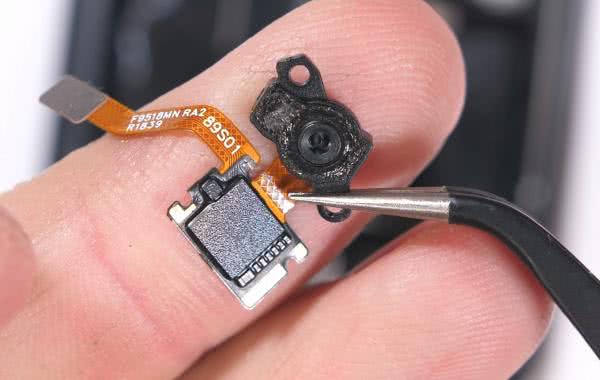

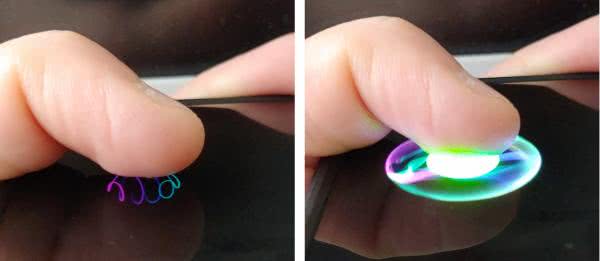

Nowsze wersje skanerów wykorzystują natomiast czujniki zintegrowane z matrycą OLED (AMOLED) – technologia określana jako in-display-camera lub in-display sensor pozwala bowiem na oglądanie obrazu linii papilarnych przez kamerę umieszczoną tuż pod powierzchnią samego ekranu (fotografia 12). Co więcej, w tej odmianie techniki optycznej rolę oświetlacza przejmują… zielone piksele matrycy wyświetlacza, umieszczone w obszarze nad kamerą (fotografia 13).

Takie rozwiązanie pozwala na ukrycie sensora obrazu w sposób całkowicie niewidoczny dla użytkownika i to bez degradacji jakości obrazu prezentowanego przez wyświetlacz w rejonie samej kamery.

Dość istotną wadą najprostszych sensorów optycznych jest ich podatność na złamanie zabezpieczenia za pomocą… dokładnego obrazu (lub tzw. protezy) palca ofiary, który – zaprezentowany kamerze, pozostaje dla niej niemożliwy do odróżnienia od oryginalnych linii papilarnych. Dlatego też uwaga konstruktorów została w międzyczasie przekierowana na rozwiązania hybrydowe (pojemnościowo-optyczne), pozwalające na stwierdzenie, czy obserwowany przez kamerę obraz rzeczywiście przedstawia palec identyfikowanej osoby, czy też jego podróbkę.

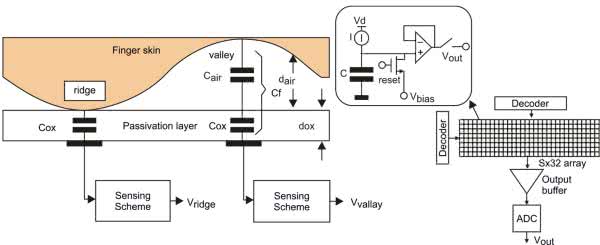

Czujniki pojemnościowe – bazują na półprzewodnikowej matrycy mikroskopijnych elektrod, działających podobnie do klasycznych sensorów dotykowych. Mikrometrowe różnice odległości pomiędzy zagłębieniami i fałdami skóry a powierzchnią czujnika są wykrywane dzięki różnicom pojemności wypadkowej poszczególnych komórek matrycy (rysunek 8).

Do zalet tego typu sensorów należą: stosunkowo niski koszt wytworzenia i dobra odporność na próby fałszerstw, a także małe wymiary czujników – często spotykanych jako niskoprofilowe moduły, łatwe do zamontowania w większości urządzeń. Najistotniejszą wadą rozwiązań pojemnościowych jest, jak to zwykle bywa w przypadku wszelkiego rodzaju czujników i ekranów tego typu, mała odporność na wilgoć, co sprawia, że czujniki pojemnościowe nierzadko nie radzą sobie np. z palcami pokrytymi potem.

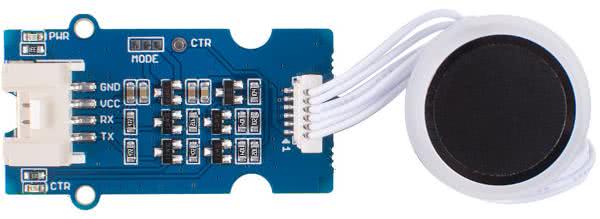

Przykładem gotowego rozwiązania OEM z tej kategorii jest moduł marki Seeedstudio, wyposażony w okrągły sensor pojemnościowy o średnicy 14,9 mm i rozdzielczości 160×160 px (fotografia 14). Co ciekawe, modułowi wystarczy wbudowana pamięć nieulotna 2 kB do przechowywania danych aż 100 wzorów odcisku palca. Jest to najlepszy dowód na to, jak efektywna pod względem zasobów sprzętowych może okazać się algorytmiczna redukcja ilości danych biometrycznych, dokonana dzięki ekstrakcji cech do postaci numerycznej.

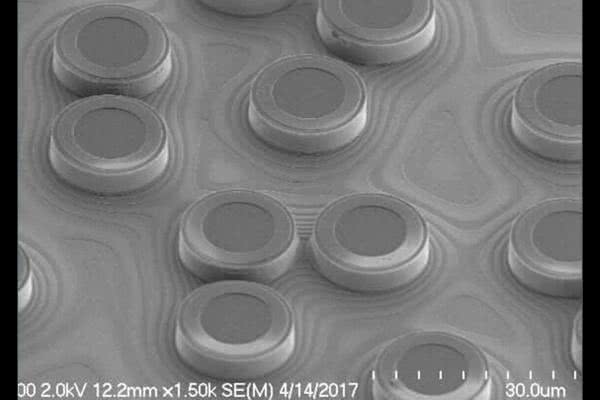

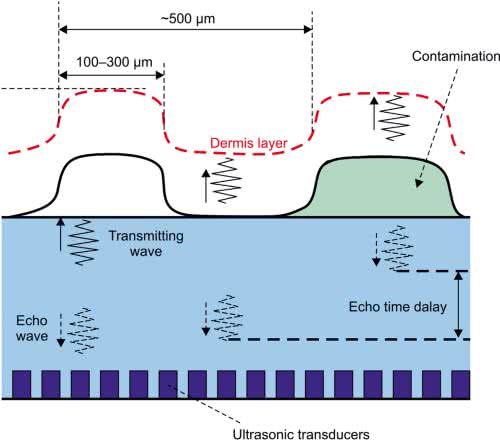

Czujniki ultradźwiękowe – bazują na zjawisku odbicia (echa) wiązek ultradźwięków, generowanych przez matrycę miniaturowych przetworników i wysyłanych do powierzchni czujnika w kierunku prostopadłym do powierzchni elementu, za którym ukryty jest sensor – np. ekranu smartfona (rysunek 9). Z tego też względu czujniki ultradźwiękowe należą do klasy rozwiązań typu in-display sensor i co ciekawe, w mediach pojawiają się już doniesienia o zastosowaniu tej nowoczesnej technologii w komercyjnie dostępnych urządzeniach mobilnych.

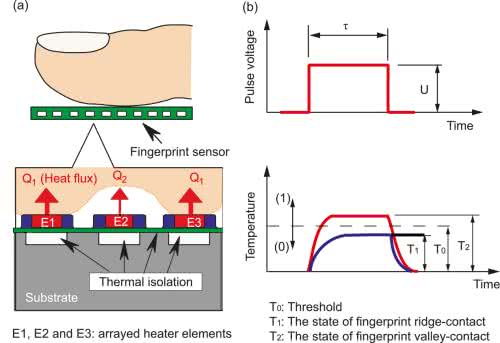

Czujniki termiczne – podobnie jak czujniki ultradźwiękowe i pojemnościowe, także bazują na matrycy mikrosensorów, które jednak w tym przypadku mają postać miniaturowych grzałek (rysunek 10). Im lepszy kontakt ma dana grzałka z obszarem skóry, tym niższą osiąga temperaturę, co pozwala na stworzenie mapy termicznej analizowanego obszaru. Czujniki termiczne nie zdobyły jak na razie popularności porównywalnej z ich optycznymi i pojemnościowymi odpowiednikami.

Parametry analizowane przez skanery odcisków palców

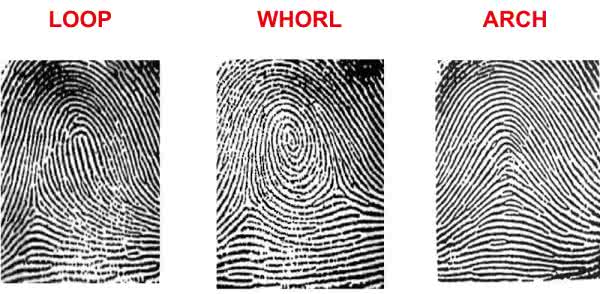

W przypadku odcisków palców najważniejszym zbiorem cech podlegających analizie porównawczej są pewne charakterystyczne kształty i zespoły linii papilarnych, które w nomenklaturze biometrycznej zyskały nawet swoje nazwy (rysunek 11):

- arch – linie papilarne układają się w formę koncentrycznych łuków o dość dużym kącie rozwarcia,

- loop – linie tworzą otwarte pętle, jednak wolne końce poszczególnych linii zbiegają się w tym samym obszarze,

- whorl – linie papilarne układają się w kształt wiru,

- core – można go rozpatrywać jako „środek” wzoru w przypadku wszystkich trzech powyższych topologii,

- delta – stanowi rozwidlenie linii w kształcie „trójnika”.

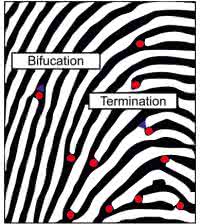

Dodatkowo czujniki wyższej rozdzielczości mogą wykorzystywać położenie porów skóry, rozmiaru wzoru, a nawet mikroblizn, jednak te detale można uznać jedynie za dodatek do zbioru cech, w którym i tak główną rolę odgrywają najbardziej widoczne elementy wyszczególnione w powyższej liście. Jeżeli do dyspozycji programisty są obrazy o relatywnie wysokiej rozdzielczości, możliwe jest także charakteryzowanie odcisków na podstawie zakończeń (termination) poszczególnych linii oraz ich rozwidleń (bifurcation) – przykład został pokazany na rysunku 12.

Podsumowanie

Biometryczne metody identyfikacji osób przeżywają obecnie intensywny rozkwit. Źródeł tej ekspansji należy poszukiwać zarówno w rosnącym trendzie do upraszczania oraz uprzyjemniania obsługi urządzeń konsumenckich, jak i w znacznym wzroście popularności usług internetowych i aplikacji mobilnych, które wymagają wysokiego poziomu bezpieczeństwa teleinformatycznego (aplikacje bankowe, e-dowody osobiste, dane medyczne, itd.). Niezależnie od przyczyn tego stanu rzeczy, jedno jest pewne – biometria stała się faktem i nieodwracalnie wkroczyła w nasze życie codzienne, pomimo licznych wątpliwości związanych z ograniczeniami prywatności jednostek przez wszechobecną technologię. Czy należy obawiać się negatywnych skutków rozwoju technik identyfikacji i skanowania twarzy bądź odcisków palców? Odpowiedź na to pytanie pozostawiamy Czytelnikom, jak zawsze jednak warto pamiętać o zdrowym rozsądku i stratyfikacji ryzyka w świetle korzyści, jakie może przynieść nowoczesna technologia biometryczna.

inż. Przemysław Musz, EP

Zaloguj

Zaloguj