Potrzeba uwierzytelniania kryptograficznego

Dokładne powody, dla których preferujemy daną markę, są różne, od pragnienia przyjęcia określonego stylu, po bardziej praktyczne przyczyny związane z jakością, trwałością i stosunkiem ceny do jakości. Kapitał marki rozciąga się na reputację, zaufanie i wartości społeczne, dzięki którym logo firmy staje się rozpoznawalne na całym świecie. Próby kopiowania lub podszywania się pod logo i produkty marki podejmowane przez inne firmy spotykają się z natychmiastową uwagą.

Poza marketingowymi aspektami marki, ochrony wymagają również produkty i usługi firmy. Na światowych rynkach podrabianie stało się poważnym problemem. Pozbawieni skrupułów fałszerze kopiują wszystko, począwszy od akumulatorów do elektronarzędzi, podzespołów elektronicznych, e-papierosów, wkładów do drukarek i akcesoriów do sprzętu medycznego.

Obecnie producenci wprowadzają techniki uwierzytelniania kryptograficznego, aby chronić klientów przed podrabianymi produktami. Na rysunku 1 pokazano wiele czynników związanych z wdrażaniem technik uwierzytelniania kryptograficznego. Być może jednym z pierwszych przypadków użycia uwierzytelniania kryptograficznego były akumulatory przenośnych elektronarzędzi. Konsumenci szybko przekonali się, że podrabiane produkty wyglądają jak baterie producenta, ale nie wytrzymują tak długo, są wadliwe i narażają użytkownika na ryzyko pożaru. Uwierzytelnianie kryptograficzne pasuje do każdego produktu z systemem wbudowanym i jest idealne w przypadku wymiennych akcesoriów lub jednorazowych materiałów eksploatacyjnych.

Podstawy uwierzytelniania kryptograficznego

Inżynierowie mogą z łatwością zaimplementować proste uwierzytelnianie do większości projektów elektronicznych. Idealna sytuacja jest wtedy, gdy mamy fizyczny kontakt np. pomiędzy ręcznym elektronarzędziem a akumulatorem. Umożliwia to zrealizowanie elektronicznej komunikacji urządzenia ze zintegrowanym akumulatorem.

Uwierzytelnianie może być przeprowadzane przez producenta, który ustawia wymianę haseł między urządzeniem (hostem) a akumulatorem (akcesorium). Jednak gdy fałszerz zdobędzie to hasło poprzez analizę procesu przesyłania danych, zyskuje możliwość nieautoryzowanego kopiowania urządzeń dodatkowych. Bardziej bezpieczną metodą jest umieszczenie tajnego kodu w bezpiecznym układzie scalonym w akcesorium i użycie protokołu wyzwanie-odpowiedź w celu ustalenia autentyczności. Istnieją już ustalone algorytmy kryptograficzne, które sprawiają, że ten proces jest bezpieczny i stanowią one podstawę dwóch kryptograficznych metod uwierzytelniania typu wyzwanie-odpowiedź (challenge-response): symetrycznej i asymetrycznej.

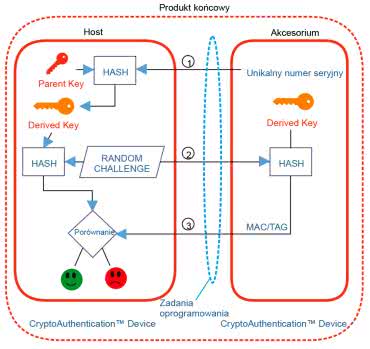

Na rysunku 2 pokazano symetryczne rozwiązanie kryptograficzne wyzwanie-odpowiedź bazujące na tajnym kluczu współdzielonym pomiędzy urządzeniem hosta a urządzeniem peryferyjnym. Początkowo, podczas wytwarzania produktu i procesu, zwanego udostępnianiem, tajny klucz jest tworzony z klucza nadrzędnego wraz z numerem seryjnym produktu końcowego. Następnie funkcja haszująca tworzy pochodny klucz, który jest unikalny dla każdego akcesorium peryferyjnego produktu końcowego. Po użyciu z klientami host wysyła losowe wyzwanie do akcesorium. Oczekiwaną odpowiedzią jest podpis cyfrowy obliczony z losowej liczby i tajnego klucza. Host również przeprowadza ten sam proces, a jeśli oba wyniki są zgodne, akcesorium jest uważane za oryginalną część. Algorytmy bezpiecznego haszowania, takie jak SHA-2 i SHA-3, to standardowe metody branżowe wydane i zarządzane przez amerykański Narodowy Instytut Standardów i Technologii (NIST - National Institute of Standards and Technology).

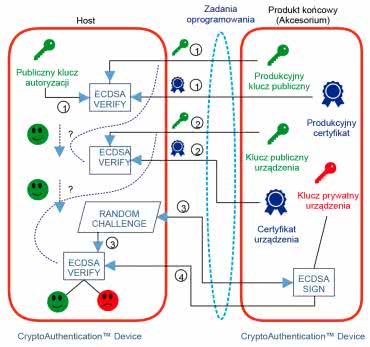

Alternatywna metoda korzysta z kryptografii asymetrycznej, która dodaje możliwość kontroli ekosystemu innej firmy. Ta metoda zawiera parę kluczy - klucz publiczny i prywatny - powszechnie określanych jako infrastruktura klucza publicznego (PKI - Public Key Infrastructure) - rysunek 3. Klucz prywatny znajduje się w układzie scalonym uwierzytelniania w akcesorium, podczas gdy host używa klucza publicznego. Jak sama nazwa wskazuje, klucz publiczny może zostać ujawniony bez obawy, że naruszyłoby to bezpieczeństwo i autentyczność klucza prywatnego akcesorium. Wiecej informacji na ten temat można znaleźć w [1].

Implementacja uwierzytelniania kryptograficznego za pomocą linii produktów CryptoAuthenticationTM firmy Microchip

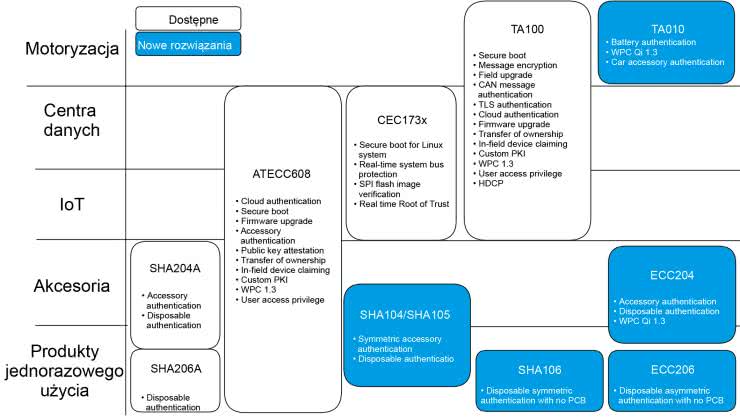

Na rysunku 4 zaprezentowano gamę układów scalonych do bezpiecznego uwierzytelniania firmy Microchip, podzielonych na kategorie według aplikacji. Przykłady obejmują serie ATECC608, SHA 104, SHA 105 i SHA106 oraz ECC204 i ECC206.

ATECC608 to wstępnie przygotowany układ scalony do bezpiecznego systemu, zaprojektowany z myślą o szerokiej gamie zastosowań, od centrów danych po aplikacje IoT. Bezpiecznie przechowuje tajne, publiczne i prywatne klucze oraz certyfikaty cyfrowe. Komunikacja z hostem odbywa się za pośrednictwem standardowej magistrali szeregowej I²C lub interfejsu jednoprzewodowego (SWI).

Rosnące wymagania dotyczące uwierzytelniania kryptograficznego powstają w sektorach opieki zdrowotnej i medycznej. Rosnące stosowanie opakowań na leki w formie saszetek, jednorazowych sond diagnostycznych i jednorazowych plastrów medycznych zwiększa potrzebę uwierzytelniania przedmiotów. Nie tylko daje to medykom pewność, że lek lub akcesorium pochodzi z legalnego źródła, ale także zapewnia walidację prawidłowego leku i dawkowania. Może to być również wymagane ze względu na zgodność z przepisami medycznymi i procesem klinicznym. Inne przykłady obejmują e-papierosy, kosmetyki i elektroniczne karty do e-rowerów.

Symetryczne uwierzytelnianie kryptograficzne jest realizowane z układami SHA104 i SHA105 należącymi do portfolio CryptoAuthentication firmy Microchip. Są przeznaczone do akcesoriów jednorazowego użycia. Zapewniają 128-bitowe kryptograficzne zabezpieczenie symetryczne. Te ultrakompaktowe układy scalone komunikują się przez I²C lub SWI i zużywają około 130 nA w czasie stanu uśpienia. Są dostępne w formatach 8-pinowych lub 3-pinowych (zasilanie, dane SWI i masa), co czyni je szczególnie odpowiednimi do zastosowań o ograniczonej przestrzeni. Układ ECC204 zapewnia wsparcie sprzętowe dla ECDSA, SHA-256 i kodu uwierzytelniania wiadomości hash (HMAC) do aplikacji asymetrycznych.

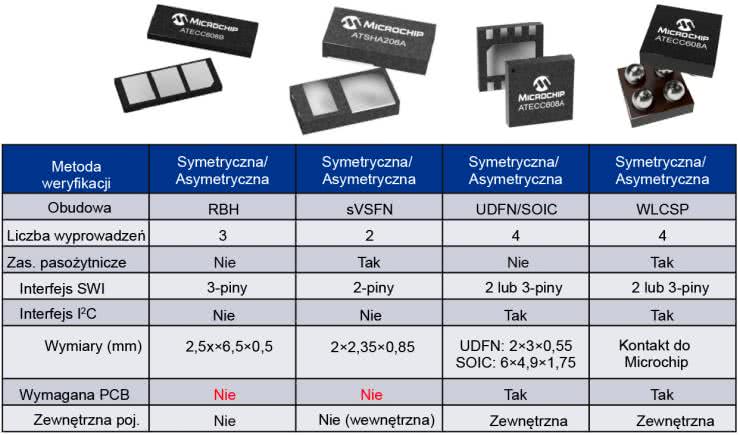

Na rysunku 5 pokazano kompaktowe symetryczne i asymetryczne układy scalone CryptoAuthentication firmy Microchip. Dzięki niewielkim rozmiarom obudowy urządzenia te mogą być używane bez płytki drukowanej, co znacznie upraszcza włączanie ich do różnych materiałów eksploatacyjnych i akcesoriów jednorazowego użytku.

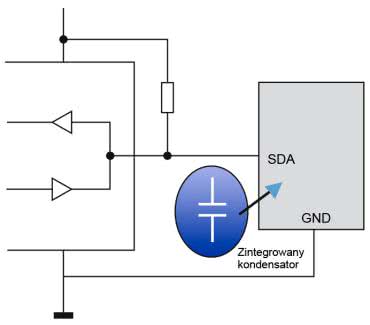

Układy scalone SHA106 i ECC206 zmniejszają liczbę styków do zaledwie dwóch, co wymaga interfejsu z jednym przewodem i masy. Rysunek 6 ilustruje prostotę użycia 2-pinowego układu scalonego do uwierzytelniania kryptograficznego, w którym energia jest pobierana z SWI w zintegrowanym kondensatorze wystarczającym do zasilania procesu uwierzytelniania. Ponadto bez potrzeby stosowania płytki drukowanej, koszty wdrożenia uwierzytelniania kryptograficznego zmniejszają się, a liczba przypadków użycia znacznie wzrasta.

Uwierzytelnianie kryptograficzne przyspiesza

Dostępność niewielkich, samozasilających się kryptograficznych układów scalonych pozwala na przesunięcie granic uwierzytelniania jednorazowych materiałów eksploatacyjnych i akcesoriów. Oprócz wyróżnionych urządzeń CryptoAuthentication, Microchip zapewnia płytki ewaluacyjne, projekty referencyjne oraz kompleksowy pakiet do projektowania platformy bezpieczeństwa, który obejmuje wszystko, od zaopatrzenia producenta po wdrożenie.

Nicolas Demoulin

kierownik ds. marketingu w regionie EMEA, Secure Products Group

Microchip Technology, www.microchip.com/cryptoauthentication

Odnośniki:

Zaloguj

Zaloguj