Typowo elektronik lub automatyk ma do czynienia z identyfikacją wykonywaną nie na podstawie wspomnianych we wstępie metadanych, ale dzięki ocenie parametrów fizycznych obiektu, takich jak kolor, wygląd, wymiary, prędkość, kształt i im podobnych. W sytuacjach, w których nie można w taki sposób rozróżnić obiektów, mocuje się na nich znaczniki umożliwiające odczyt identyfikatora, pobranie go z bazy i wykonanie na tej podstawie przypuszczalnej klasyfikacji obiektu.

Rozróżniając obiekty, posługujemy się zmysłami, w które staramy się również wyposażyć maszyny. Trudno jednak wymagać, aby robot pracujący na taśmie dokonywał identyfikacji przedmiotów, chwytając je, unosząc i dokonując oceny za pomocą "zmysłu" dotyku. Taka metoda będzie zbyt wolna, a poza tym może być zawodna, jeśli robota nie wyposaży się również w imitację innych zmysłów. Z drugiej strony, w wielu procesach wystarczający jest jedynie "zmysł" elektronicznego wzroku, aby poprawnie ocenić wygląd, kształt i położenie i nie ma potrzeby dotyku, ważenia, podnoszenia, pomiaru temperatury. Dlatego do identyfikacji obiektów zwykle wybiera się najbardziej efektywną metodę, a w razie potrzeby łączy się dwie czy trzy, aby otrzymać bardziej wiarygodne wyniki. Dokonując wyboru metody, nie trzeba ograniczać się do zakresu fal obejmowanych przez nasz wzrok lub słuch. Oceny można dokonywać w podczerwieni, ultrafiolecie, za pomocą ultradźwięków, fal radiowych i innych.

Jako ciekawostkę dodajmy, że niesamowitą możliwość nie tylko identyfikacji, ale również oceny zachowania się dają metadane. Dla ilustracji podajmy pewien przykład. Wiele sklepów w zamian za jakieś przywileje oferuje nam kartę stałego klienta. Zwykle, aby taka karta zadziałała, musimy zarejestrować się, wpisując jakieś dane do bazy używanej przez sprzedawcę. Obejmują one imię, nazwisko, adres, niekiedy rok lub kompletną datę urodzenia i inne. Obsługujący nas sklep nie ma dostępu do danych naszego rachunku bankowego. Jeśli dokonujemy płatności kartą, to na konto sprzedawcy są przelewane jedynie wirtualne pieniądze i jest podawany identyfikator transakcji. Ale jeśli w momencie płatności elektronicznej użyjemy naszej karty stałego klienta, to oba te fakty łatwo ze sobą połączyć i rozpoznać, że osoba w takim to a takim wieku, nazywająca się tak a tak, ma takie, a nie inne preferencje zakupowe. Analizując je dalej i porównując z innymi bazami danych, można wnioskować wiele faktów. Kiedyś rozmawiałem z koleżanką mieszkającą w USA, która była oburzona faktem, że bank zaproponował jej kredyt, podając jako przyczynę to, że wkrótce urodzi dziecko. Podobnie inna firma, która zaproponowała jej jakieś ciuszki i suplementy dla malucha. I nie byłoby w tym nic dziwnego, gdyby nie fakt, że owa koleżanka dopiero wybierała się do lekarza… Przypuszczalnie oceny jej stanu dokonano na podstawie oceny jakichś zachowań, wspólnych dla kobiet będących w początkowym stadium ciąży. Bo inaczej - odrzucając różne teorie spiskowe - jak inaczej bank mógłby wejść w posiadanie takich informacji?

Zostawmy jednak metadane i wróćmy do bliższych nam metod identyfikacji. Podzielmy je na dwie typowe grupy. W pierwszej umieśćmy obiekty rozpoznawane na podstawie specjalnych znaczników (tagów). Jak dobrze wiemy z praktyki, takie znaczniki mogą być różnego typu, ale najczęściej używane są radiowe i optyczne. Znaczniki radiowe są najczęściej wytwarzane w formie naklejek, pastylek lub kapsułek. Można je przykleić do obiektu, zatopić w jego obudowie lub opakowaniu, zamknąć w obudowie układu mocowanego do płytki drukowanej. Najczęściej taki znacznik jest wyposażony we własną antenę nadawczo-odbiorczą, zapewniającą mu nie tylko komunikację, ale również energię do zasilania.

Rozwój metod identyfikacji za pomocą elektronicznego "wzroku" umożliwił postęp w dziedzinie algorytmów oceny obrazu oraz znaczny wzrost wydajności realizujących je procesorów. Jako sensora najczęściej używa się kamery pracującej w zakresie światła widzialnego lub niewidzialnego. Zwykle obraz pochodzący z kamery jest porównywany z wzorcem zapisanym w pamięci. Dzięki kamerze można ocenić nie tylko wygląd obiektu (kształt, wymiary, położenie), ale również - analizując inne zakresy fal niż światło widzialne - zwymiarować go, zmierzyć temperaturę, ocenić prędkość ruchu. Można również posłużyć się innym obrazem, na przykład tworzonym za pomocą czujnika radarowego. Autorowi artykułu znane są czujniki, które korzystając z efektu Dopplera, są w stanie odróżnić idącego człowieka od innego obiektu. Podobno (szczegóły funkcjonowania czujnika są tajemnicą producenta) procesor zamontowany w czujniku tak dokładnie analizuje odbierany sygnał radiowy, że jest w stanie wychwycić ruch rąk i nóg idącego człowieka, aby na tej podstawie wysnuć wniosek, że przemieszczający się obiekt to przechodzień, a nie pojazd.

Jesteśmy też u progu rewolucji, którą spowoduje standard 5G. Już co nieco pisaliśmy na ten temat w "Elektronice Praktycznej" w kontekście technicznym, jednak trzeba zdawać sobie sprawę, że 5G będzie miało wpływ na wiele aspektów naszego życia, a wdrożenie tej technologii jest nawet w krajach rozwiniętych porównywane do lat, w których zaczęto stosować maszyny parowe. Pamiętajmy, że pojemność sieci wzrośnie 1000-krotnie, znacznemu skróceniu ulegnie czas latencji, wzrośnie prędkość transmisji, a znacznej poprawie ulegnie łatwość dostępu do danych. Wielu autorów artykułów porównuje konsekwencje wdrożenia 5G do znanej książki George'a Orwella pt. "Rok 1984". Tym, którzy jej nie czytali, podpowiem, że opisano w niej ideę wykorzystaną później w programie "Big Brother", który być może jest bliższy współczesnej kulturze masowej.

Identyfikacja za pomocą obrazu

Metody identyfikacji optycznej można podzielić na dwie grupy. Pierwszą stanowią czytniki dobrze znane z licznych zastosowań kodów kreskowych, jedno- lub wielowymiarowych. W drugiej można zawrzeć kamery współpracujące z procesorem realizującym algorytm oceny obrazu. Zasadniczo obie metody identyfikacji różnią się obszarami aplikacji. Z kodami kreskowymi spotkamy się na każdym kroku, z algorytmami oceny obrazu raczej w przemyśle i coraz częściej w motoryzacji.

Kody kreskowe zrewolucjonizowały życie, a często też pracę ludzi na całym świecie. Łatwość naniesienia i odczytu sprawiły, że już w latach osiemdziesiątych ubiegłego wieku pojawiły się pierwsze elektroniczne systemy inteligentne, a więc samodzielnie rozpoznające przedmioty z naniesionym, identyfikującym przedmiot kodem kreskowym. Wraz z rosnącą ilością danych, jakie użytkownicy chcieli zapisywać w kodach oraz z rozwojem technologii obrazowania komputerowego, pojawiły się kody dwuwymiarowe, znacznie zwiększające możliwości zautomatyzowanej identyfikacji.

Kody kreskowe kojarzą się przede wszystkim z nadrukami na produktach kupowanych w sklepach, które zrewolucjonizowały handel detaliczny. Drugą z popularnych odmian są kody graficzne dwuwymiarowe, które często używane są do przekazywania linków internetowych do urządzeń mobilnych. I choć te pierwsze wydają się ograniczone, a te drugie - skomplikowane w odczycie, w rzeczywistości rodzajów stosowanych kodów graficznych, a nawet tych naprawdę popularnych, jest znacznie więcej. Co więcej, dzięki gotowym narzędziom, zarówno sprzętowym, jak i programowym, korzystanie z kodów graficznych można dosyć łatwo zaimplementować we własnych projektach.

Z wyglądu kody kreskowe czy też paskowe (barcode) różnią się od kodów 2D (matrycowych) tym, że zawierają jedynie paski ułożone w linii obok siebie. W praktyce, w zdecydowanej większości są po prostu jednowymiarowe, a ich wysokość nie ma znaczenia, o ile tylko jest na tyle duża, by mogły zostać odczytane przez skaner. Typowy skaner odczytuje kod, oświetlając go wiązką światła, najczęściej laserowego. Kody 2D są złożone z punktów ułożonych w dwuwymiarowej przestrzeni, tworzących obrazek, monochromatyczną, choć niekoniecznie, mozaikę, której najmniejsze elementy muszą być odpowiednio duże, by skaner mógł je odczytać.

Kody 2D pozwalają na uzyskanie większego upakowania informacji. Naturalnie sprawia to, że układ optyczny i algorytm potrzebny do odczytu kodu dwuwymiarowego muszą być bardziej zaawansowane niż w przypadku kodów paskowych.

Dane zapisywane w kodach graficznych są zapisywane za pomocą tzw. słów. Słowa są albo grupami bitów, albo konkretnymi wzorami, przy czym położenie słowa w kodzie może zmieniać graficzny wygląd takiego słowa. Używanie pojedynczych bitów, niegromadzonych w słowa, jest bardzo rzadko stosowane, gdyż sensowna korekcja błędów jest możliwa dopiero wtedy, jeśli bity się ze sobą pogrupuje bądź z góry ustali dopuszczalne kombinacje wzorów ułożenia grup bitów. Ponieważ jakość wydrukowanych kodów może być różna, a dokładność skanera ograniczona, stosowanie korekcji błędów jest w większości przypadków koniecznością. Ma to znaczenie szczególnie w przypadku kodów dwuwymiarowych, w których nawet mały pyłek może przysłonić bit reprezentowany przez pojedynczy moduł. W tych przypadkach podczas tworzenia kodu określa się zazwyczaj albo stopień korekcji, albo odsetek słów kodowych, które mają zostać poświęcone na bity korekcji.

Ilość informacji, jaką można zapisać w kodzie, zależy przede wszystkim od wybranego formatu. Kody dwuwymiarowe mają większą pojemność niż jednowymiarowe, przy czym długość jednowymiarowych nie zawsze jest z góry określona i w praktyce jest ograniczona zdolnościami odczytu skanera. W wielu wypadkach, a szczególnie w kodach 2D, możliwe jest łączenie ze sobą kilku czy nawet kilkudziesięciu kodów, co pozwala zwiększyć dopuszczalną ilość przechowywanych informacji. Ilość treści, którą można zapisać w kodzie, praktycznie zawsze zależy także od rodzaju tej treści. Wynika to z faktu, że większość uniwersalnych kodów może być używana w różnych trybach. Najczęściej spotykane to tryb cyfr, alfanumeryczny i binarny.

Do zapisu cyfr dziesiętnych potrzeba znacznie mniej bitów niż do znaków kompletnego alfabetu, dlatego wybór trybu zapisu cyfr zazwyczaj powoduje grupowanie ze sobą kolejnych znaków, tak by np. na każdych 10 bitach zapisywać trzy cyfry czy np. by na 6 słowach kodowych mieścić 9 cyfr. Konkretne wartości zależą od wybranego formatu kodu i wynikają z konieczności stosowania korekcji błędów oraz z używania dodatkowych znaków funkcyjnych, umożliwiających przełączanie trybu kodu w jego środku. Mechanizm ten prowadzi do możliwości zapisu długich ciągów cyfr w trybie cyfrowym, a długich ciągów liter w trybie alfanumerycznym w ramach jednego kodu, ograniczając jego całkowite rozmiary.

Wiele z popularnych formatów kodów umożliwia też stosowanie trybów pełnych podstawowych zestawów znaków ASCII i zestawów rozszerzonych ASCII, umożliwiających kodowanie narodowych alfabetów łacińskich. W najbardziej zaawansowanych pod tym względem kodach możliwe jest stosowanie alfabetów niełacińskich, np. arabskich, greckich i rosyjskich, choć ich użycie zmniejsza maksymalną liczbę znaków, jakie można zawrzeć w pojedynczym kodzie danego formatu. Ciekawym przykładem jest kod QR, w którym jednym z podstawowych trybów jest kodowanie japońskich znaków Kanji, co przyczyniło się do jego zdumiewającej popularności.

Implementacja obsługi kodów, czy to kreskowych, czy dwuwymiarowych, staje się nierzadko banalnie prosta. Dotyczy to tak generowania kodów z użyciem bibliotek dostępnych dla różnych języków programowania, jak i ich odczytywania za pomocą niedrogich skanerów, urządzeń mobilnych z kamerami lub samodzielnie projektowanych czytników.

Ponieważ liczba opracowanych standardów jest ogromna, nie będziemy ich szczegółowo opisywać w niniejszym artykule, odsyłając po szczegóły do źródeł dostępnych w bibliografii.

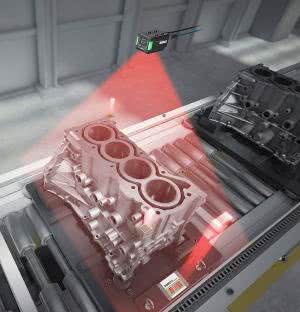

Drugą grupę, znacznie bardziej zaawansowaną, tworzą tak zwane systemy wizyjne. Nie mamy tu bynajmniej na myśli urządzeń służących do obserwacji obiektu lub procesu technologicznego, ale ich bardziej zaawansowaną technicznie formę. System wizyjny, który może służyć do identyfikacji lub kontroli jakości, rejestruje i analizuje obraz pod kątem zgodności z pewnym wzorcem obiektu lub wzorcem zachowania.

Współcześnie systemy wizyjne mogą być wykonywane jako urządzenia funkcjonujące niezależnie od komputera PC. Moc obliczeniowa procesorów wyposażonych w jednostki wspomagające cyfrową obróbkę sygnałów jest wystarczająca do wykonania miniaturowego analizatora obrazu, pracującego niezależnie od "dużego" komputera. Nowoczesne kamery cyfrowe nie wymagają również urządzeń do pobierania obrazów, kart przeznaczonych do komputera PC, tzw. frame grabber. Miniaturyzacja układów oraz wzrost mocy obliczeniowej mikrokontrolerów przeznaczonych do aplikacji embedded umożliwiają tworzenie aplikacji analizujących z ogromną prędkością nawet kilkaset obrazów na sekundę. Dodatkowo, postęp techniczny i technologiczny spowodowały znaczne obniżenie cen urządzeń i systemów wizyjnych.

Kluczem do poprawnej analizy obrazu jest jego poprawna akwizycja. To, co widzimy jako rozbłysk światła na powierzchni przedmiotu, przez system wizyjny może być postrzegane jako "dziura", uszkodzenie dyskwalifikujące obiekt lub uniemożliwiające dalszą analizę. Z racji tego, że w tym artykule mówimy o identyfikacji obiektów, a nie o analizie ich jakości, nie będziemy omawiali technik eliminowania rozbłysków, ustawiania przedmiotów i źródeł światła pod określonym kątem, dobierania koloru światła do aplikacji. Tym bardziej że stanowi to materiał na podręcznik.

Przy identyfikowaniu obiektów za pomocą analizy obrazu najczęściej wykorzystuje się algorytmy analizujące tzw. grupy pikseli. Typowym przykładem zastosowania takiego algorytmu są kamery rozmieszczane nad pasem drogi. Zależnie od oprogramowania, analizując przemieszczające się grupy pikseli, mogą one rozróżniać i klasyfikować obiekty (ciężarówki, samochody osobowe, motocykliści, rowerzyści itp.), mierzyć ich prędkość, wykrywać nieprawidłowości ruchu (zatrzymanie, jazda pod prąd, dym unoszący się z pojazdu), odczytywać tablice rejestracyjne lub po prostu umożliwiać obserwowanie pasa drogi.

Identyfikacja RFID

Przy identyfikacji za pomocą fal radiowych, zwykle nazywanej RFID, używa się znaczników (tagów), typowo pasywnych, zasilanych energią pola elektromagnetycznego wytwarzanego przez antenę nadajnika. Antenę odbiornika zwykle wykonuje się w postaci cewki o kilku-kilkudziesięciu zwojach. Innym rodzajem znaczników są rzadziej stosowane tagi aktywne lub pasywno-aktywne, zasilane z baterii, transmitujące dane na znaczną odległość. Myślę, że coraz częściej będziemy mieli z nimi do czynienia w kontekście technologii 5G.

Zwykle przy identyfikacji RFID kluczowym parametrem branym pod uwagę jest zasięg. W niektórych zastosowaniach, na przykład w terminalach płatniczych, powinien być on jak najmniejszy, aby komunikacja była trudna do podsłuchania. Istotne jest też szyfrowanie informacji dla bezpieczeństwa użytkownika. W innych, na przykład w zamkach elektronicznych, a już szczególnie na parkingach chcielibyśmy, aby zasięg był jak największy. W przeszłości wielokrotnie przychodziło mi się mierzyć z aplikacjami czytników i tagów RFID. Z pozoru metody RFID są bardzo dobrze znane, jednak w pewnych zastosowaniach istnieje duża trudność ich aplikacji. Zasięg i pewność działania RFID są ograniczone przez medium, za którego pomocą przebiega komunikacja czytnika ze znacznikiem. Tagi mające możliwość zapisywania danych zwykle wymagają większej energii do programowania EEPROM niż tagi tylko do odczytu. Propagacja fal radiowych silnie zależy od warunków, w których pracuje aplikacja, a te niekiedy trudno przewidzieć. Przekonałem się też na własnej skórze, budując urządzenie przeznaczone do identyfikowania pojemników wykonanych ze stali, że niekiedy słowa producenta lub dystrybutora również wymagają sprawdzenia. Na przykład w handlu są dostępne specjalne znaczniki przeznaczone do przyklejenia do powierzchni metalowych, ale jak udało mi się przekonać, nie zawsze udaje się uzyskać satysfakcjonującą pewność ich działania. Pomagało oddalenie znacznika od powierzchni za pomocą przekładki o grubości kilku milimetrów, jednak nie zawsze jej użycie jest możliwe. Wykonanie znacznika na wspólnej naklejce z anteną, a następnie przyklejenie jej do metalowego przedmiotu przypuszczalnie powoduje, że do pojemności rezonansowej anteny dodaje się pojemność występująca pomiędzy anteną a ściana pojemnika, co może spowodować przesunięcie punktu rezonansu własnego, a tym samym problemy z efektywnym przekazywaniem energii oraz zasilaniem znacznika. Jak się przekonałem, w nietypowych aplikacjach RFID najlepiej sprawdza się metoda "zrób to i pobaw się tym", co śpiewnie brzmi w języku angielskim "make it and play with".

Popularność metody, w której są stosowane znaczniki, zaczęła wzrastać na przestrzeni ostatnich lat, a prawdziwy jej boom powodują znaczniki komunikujące się za pomocą standardu NFC, w którego transceivery jest wyposażona większość współczesnych smartfonów. Korzystając z oferty sklepów lub dystrybutorów, można bez problemu kupić takie znaczniki, nie tylko przeznaczone tylko do odczytu, ale również mające możliwość zapamiętywania informacji. Obsługuje się je za pomocą aplikacji funkcjonującej na smartfonie. Dzięki temu nasz smartfon może pełnić funkcję czytnika komunikującego się z bazą danych poprzez sieć Wi-Fi, LTE lub inną. W ten sposób można przekazać informację o odbiorze przesyłki, sprawdzić datę produkcji i numer seryjny urządzenia, daty jego przeglądów itp.

Pamiętam czasy, gdy znaczniki RFID były kosztowne, duże, a budując urządzenie, trzeba było poważnie zastanowić się na kosztem użycia tej technologii identyfikacji. Współcześnie, czego dowodem są między innymi znaczniki NFC, udało się opracować takie metody produkcji, które pozwoliły na obniżenie ich ceny. Wprowadzono również wyższe częstotliwości nośne, co spowodowało miniaturyzację anten (a tym samym czytników) oraz tagów. Technologie komunikacji sieciowej - przewodowe i bezprzewodowe - umożliwiły sensowne wykorzystanie danych. Wprowadzono również mechanizmy kryptograficzne, dzięki którym "podsłuchana" komunikacja pomiędzy znacznikiem i czytnikiem jest trudna do rozszyfrowania. W końcu, coraz bardziej wdzierająca się w codzienność automatyzacja różnych aspektów życia, wymusiła przyjęcie pewnych rozwiązań zdalnej identyfikacji, bez których nie byłoby możliwe uproszczenie czy też przyspieszenie wykonywania różnego rodzaju operacji.

Na przestrzeni lat powstało wiele standardów RFID. Wiele z nich zyskało popularność w pewnych konkretnych zastosowaniach np. standardy Unique i Hitag pracujące w paśmie 125 kHz są do dziś chętnie stosowane w systemach kontroli dostępu. Co może być istotne z punktu widzenia inżyniera, istnieją pewne "mutacje" starych standardów, które opracowano w miarę rozwoju technologii i techniki.

Znaczniki aktywne mają własne źródło zasilania i mogą funkcjonować niezależnie, bez potrzeby inicjowania transmisji przez czytnik. Wbudowane źródło energii pozwala na przesyłanie sygnału na dużą odległość, ograniczoną przez zasoby zgormadzonej energii oraz stosowaną metodę transmisji sygnału. Znaczniki pasywno-aktywne również korzystają z własnego źródła energii, co pozwala im na transmisję sygnału na dużą odległość, ale mają mniej obwodów elektronicznych i nie mogą samodzielnie zainicjalizować komunikacji - czekają w uśpieniu do momentu, gdy wzbudzi je czytnik.

Znaczniki pasywne najczęściej są zbudowane w postaci anteny (zwykle cewki o kilku-kilkunastu zwojach), do której jest dołączony układ scalony zawierający znaczni. W stanie spoczynku znacznik nie jest zasilany i w ogóle nie pobiera prądu - oczekuje do momentu, gdy za pomocą pola elektromagnetycznego zasili i wzbudzi go czytnik. Dzięki odpowiedniej budowie oraz metodzie modulacji antena służy jako swego rodzaju uzwojenie pierwotne transformatora zasilającego oraz komponent odbierający dane z czytnika. Zebrana przez znacznik energia jest też wykorzystywana do wyemitowania odpowiedzi, przy czym ze względu na jej ograniczoną ilość, dostępny zasięg transmisji jest niewielkie i zwykle wynosi kilka centymetrów.

W zależności od standardu, planowanego zasięgu i aplikacji, korzysta się z kilku pasm. Są to: 125 kHz, 13,56 MHz, 433 MHz, 866 MHz, 2,4…5,8 GHz, 3,1…10 GHz. Do cech wspólnych różnych standardów tagów RFID należy też fakt, że mają one pamięć, w której jest zapisany unikatowy kod identyfikacyjny. W zależności od zastosowania, może on w pełni wystarczać do danej aplikacji lub może być konieczne zapisanie w pamięci znacznika dodatkowych informacji. Tu pojawiają się większe różnice, gdyż pamięć ta może mieć różną pojemność i może być zapisywana jednokrotnie lub nadpisywana wiele razy, w zależności od standardu.

Kompatybilność NFC oraz standardów RFID

Znaczniki NFC i RFID mogą być użyte do tego samego rodzaju aplikacji, więc warto zastanowić się, które z rozwiązań będzie bardziej korzystne. W tej kwestii kluczowym jest zrozumienie, czym różni się standard NFC od wcześniejszych odmian RFID oraz jakie są odmiany NFC.

NFC jest standardem (ISO18092 - Near Field Communication Interface and Protocol-1; ISO21481 - Near Field Communication Interface and Protocol-2), który oparto na innych standardach komunikacji, w tym ISO14443, który stanowi podstawę RFID. Ponieważ na bazie ISO14443 powstała więcej niż jedna odmiana systemu znaczników RFID, zgodność tagów różnego typu jest ograniczona. W praktyce NFC jest rozszerzeniem RFID, co oznacza, że próba skorzystania z czytnika NFC do zeskanowania klasycznego znacznika RFID może zakończyć się częściowym sukcesem.

Należy zauważyć, że system kart Mifare pracuje z wykorzystaniem tej samej częstotliwości nośnej, co NFC, a liderem w dziedzinie produkcji układów do RFID i NFC jest NXP. Ze względu na wagę, jaką NXP przywiązuje do Mifare, zdecydowana większość układów scalonych przeznaczonych do obsługi NFC, a wytwarzanych przez tego producenta, jest również kompatybilna z Mifare. Dlatego mając czytnik NFC oparty na układzie NXP można swobodnie korzystać z tanich i pojemnych tagów Mifare. Jednakże Mifare nie jest w pełni zgodne z opisanymi przez NFC Forum w 2007 roku standardami (typami) znaczników.

Zadeklarowano 4 typy:

- NFC Forum Type 1 Tag - bazuje na ISO14443A, możliwość wielokrotnego zapisu lub konfiguracji tylko do odczytu. Pamięć od 96 bajtów do 2 kB; szybkość komunikacji: 106 kb/s.

- NFC Forum Type 2 Tag - prawie taki sam, jak typ 1, ale dostępna pamięć może wynosić już od 48 bajtów do 2 kB.

- NFC Forum Type 3 Tag - bazuje na japońskim standardzie przemysłowym JIS X 6319-4, znanym też jako FeliCa. Znaczniki te są prekonfigurowane podczas produkcji, tylko do odczytu lub do wielokrotnego zapisu. Dostępność pamięci jest różna, ale nie powinna przekraczać 1 MB. Możliwa jest też większa szybkość komunikacji: 212 kb/s lub 424 kb/s.

- NFC Forum Type 4 Tag - w pełni kompatybilny z ISO14443A i ISO14443B, prekonfigurowany na etapie produkcji do wielokrotnego zapisu lub tylko do odczytu. Dostępna pamięć może wynosić do 32 kB, a szybkość komunikacji to 424 kb/s.

Obsługa Mifare nie jest zapewniona w standardzie NFC, co oznacza, że nie można na niej polegać. Praktyka pokazuje, że wszystko zależy od rodzaju układu zastosowanego w czytniku. W uniwersalnych zastosowaniach konsumenckich NFC liczą się przede wszystkim smartfony, więc to na nie należy zwrócić szczególną uwagę. Jeszcze do niedawna dominowały w nich układy do obsługi NFC firmy NXP, zgodne z Mifare. Obecnie, w najnowszych modelach telefonów spopularyzowały się układy marki Broadcom, w których nie zaimplementowano już wsparcia dla komunikacji z tagami Mifare.

Największą popularność zyskały znaczniki NFC typ 2. Producentem najczęściej stosowanych układów jest NXP, a najbardziej rozpowszechniony jest NTAG203. Zawiera on 168 bajtów pamięci podzielone na 42 strony 4-bajtowe. Dla użytkownika dostępne są 144 bajty w 36 stronach 4-bajtowych. Ponadto NTAG203 pozwalają na zablokowanie do odczytu pierwszych 16 stron pamięci oraz mają 16-bitowy licznik. Mają też unikalny, 7-bitowy numer seryjny oraz obsługują mechanizm antykolizyjny. Szacowany czas przechowywania danych wynosi ok. 5 lat.

Standardy RFID

O standardach RFID wiele razy pisaliśmy w "Elektronice Praktycznej". Obszerny artykuł przeglądowy zamieściliśmy w EP 4/2016 (patrz bibliografia). Aby nie powielać dostępnych tam informacji, tu zamieścimy skrócony przegląd ważniejszych standardów. O NFC wspomniano już wcześniej - teraz zajmijmy się innymi popularnymi standardami.

Hitag Znaczniki tego pracują w zakresie fal 100…150 kHz i są zgodne z międzynarodowymi standardami: ISO 11784, ISO 11785, ISO 14223, ISO 18000-2. Opracowano cztery odmiany systemu Hitag:

- Hitag 1, który używa nośnej o częstotliwości 125 kHz. Tagi nie wymagają żadnych dodatkowych komponentów poza czytnikiem. Komunikacja przebiega dwukierunkowo. Dzięki zastosowaniu algorytmu antykolizyjnego można odczytać wiele znaczników umieszczonych w polu anteny. Hitag 1 zawiera też obsługę korekcji błędów na podstawie sumy kontrolnej. Tagi mieszczą 2048 bitów. Wbudowana pamięć, jeśli jest dostępna, może być zapisywana wielokrotnie.

- Hitag 2 ma 256 bitów pamięci, z czego tylko 128 może być zapisane przez użytkownika. Również obsługują szyfrowanie, przy czym jest możliwy wybór sposobu kodowania emitowanych danych (Manchester lub dwufazowy).

- Hitag S ma pojemność 256 lub 2048 bitów. Tagi mają 32-bitowy, unikalny identyfikator oraz 48-bitowy klucz szyfrujący.

- Hitag "µ" zaprojektowano tak, aby znaczniki były jak najmniejsze, a jednocześnie zgodne z pozostałymi z tej rodziny. Są najbardziej zbliżone do standardu Hitag S.

Mifare Autorem Mifare jest firma NXP Semiconductors, która jest jednym z liderów w tej dziedzinie. Tagi Mifare charakteryzują się dużą ilością pamięci dostępnej dla użytkownika. Standard jest obsługiwany przez wiele nowoczesnych smartfonów z układami NFC.

- Mifare Classic 1K. Znaczniki mają pamięć o pojemności 1 kB. Podzielona ją na 16 bloków, z których każdy może być zabezpieczony dwoma kluczami. Klucze mogą pełnić funkcję kodu nadającego uprawnienia do odczytu, zapisu lub modyfikowania danych.

- Mifare Classic 4K. Tag ma pamięć 4 kB podzieloną na 40 bloków. 32 bloki mają pojemność po 64 bajtów, a pozostałe 8 po 256 bajtów. Istnieje także wersja Mifare Classic Mini, która ma 320 bajtów pamięci, podzielonych na 5 bloków po 64 bajty.

- Mifare Ultralight EV1. Znacznik zawiera pamięć o pojemności 48 lub 128 bajtów oraz trzy niezależne, 24-bitowe liczniki. Ma przy tym możliwość zabezpieczenia odczytu 32-bitowym hasłem oraz za pomocą podpisu.

- Mifare Ultralight C. Znacznik obsługuje szyfrowanie 3DES, ma 192 bajty pamięci EEPROM podzielone na 4-bajtowe strony. Obsługuje mechanizm unikania kolizji (zgodny z ISO 14443) oraz ma unikalny, 42-bitowy numer identyfikacyjny. Karty te są kompatybilne ze standardem Mifare Ultralight oraz zgodne ze specyfikacją NFC Forum Tag Type 2.

- Mifare DESFire. Tag zawiera mikrokontroler z rdzeniem 8051, dzięki któremu "na pokładzie" jest obsługiwany prosty system plików. W zależności od wariantu, oferowane były z szyfrowaniem 3DES lub AES, z pamięcią o pojemności 2, 4 lub 8 kB. Obecnie karty te zostały zastąpione przez wstecznie kompatybilną wersję Mifare DESFire EV1. Obsługuje ona 128-bitowe szyfrowanie AES.

- Mifare Plus. Zamiennik Mifare Classic o podwyższonym stopniu bezpieczeństwa. Wprowadzone zabezpieczenia wymuszają modyfikację czytników i przez to nie jest zapewniona pełna kompatybilność wsteczna. Tagi mają pamięć 2 lub 4 kB oraz 42- lub 32-bitowy unikalny identyfikator. Obsługują 128-bitowe szyfrowanie AES i są oferowane w specjalnych odmianach Mifare Plus S oraz Mifare Plus X. Karty Mifare Plus można odczytywać w trybie kompatybilności z Mifare Classic, ale wymaga to ograniczenia zastosowanych zabezpieczeń.

Wszystkie odmiany Mifare pracują na częstotliwości 13,56 MHz.

Unique Standard obejmuje znaczniki z niewielką pamięcią ROM programowaną w trakcie produkcji. 64 bity pamięci znaczników Unique zawierają 40-bitowy, unikalny numer seryjny, przesyłany na częstotliwości 125 kHz z użyciem modulacji ASK i kodowania Manchester. Na pozostałe 24 bity składa się 9 bitów nagłówka, 14 bitów parzystości i bit stopu w postaci wartości 0. Numer seryjny jest zapisywany w postaci 10 wierszy po cztery 1-bitowe kolumny, przy czym pierwsze 12 bitów odpowiada identyfikatorowi nadawanemu klientowi przez producenta, natomiast pierwsze 10 bitów parzystości obliczanych jest dla wierszy, a pozostałe 4 - dla kolumn.

Rozwinięciem standardu Unique jest Q5. Podstawową różnicą jest możliwość zapisania danych w pamięci znacznika. Dostępną pamięć EEPROM można zabezpieczyć przed programowaniem. Dostępne są znaczniki wyposażone w pamięć mieszczącą 8 słów 4-bajtowych, z której 224 bity są dostępne dla użytkownika.

I-Code Znaczniki I-Code pracują w paśmie 13,56 MHz. Są one wyposażone w pamięć mieszczącą 1024 bity. Charakteryzują się dużą prędkością transmisji (do 53 kb/s). Ich protokół komunikacyjny umożliwia odczyt do 30 znaczników umieszczonych w polu anteny. Pamięć znacznika jest podzielona na 32 bloki 4-bajtowe. Każdy może być zabezpieczony przed zapisem. Duży zasięg odczytu oraz unikalny, stały numer seryjny nadawany przez producenta (4 bloki po 4 bajty) ułatwiają zdalny monitoring przedmiotów. Pomocny jest też system antykradzieżowy EAS oraz mechanizm rozpoznawania grup znaczników.

EPC Global Standard opracowany przez organizację GS1 z myślą o identyfikacji produktów, w zamiarze mający zastąpić kody kreskowe. Pracuje w paśmie UHF (Europa - 866 MHz). Znaczniki mają programowalną przez użytkownika pamięć mieszczącą 96 bitów. Zapisany w niej kod musi jednoznacznie identyfikować produkt, zgodnie z wytycznymi GS1. Dzięki niewielkiej pojemności, brakowi zabezpieczeń i nieskomplikowanej technologii są bardzo tanie w produkcji, a koszt ich wdrożenia ma sens nawet w wypadku tak masowego zastosowania, jak sprzedaż detaliczna.

W znacznikach EPC Global Class 1 Gen 2 rozszerzono funkcjonalność o możliwość zapisu poza zakładem produkcyjnym oraz nowe sposoby kodowania i przesyłania informacji. Zaimplementowano funkcję zliczania znaczników znajdujących się w zasięgu czytnika, a mających ten sam kod. Pamięć może być zabezpieczona hasłem przed odczytem i/lub zapisem. Mechanizm podziału transmisji na sesje umożliwia niezakłócające się odczytywanie znaczników za pomocą nawet 4 różnych czytników w tym samym czasie. Czytnikom można nadać identyfikator sesji, aby odróżnić odczyty wykonywane np. przez czytniki inwentaryzujące od skanerów przy kasach. EPC Global, dzięki algorytmom antykolizyjnym, pozwala również na szybkie skanowanie wielu produktów w polu anteny.

Jacek Bogusz, EP

Bibliografia:

- M. Karbowniczek Kody kreskowe po inżyniersku, "Elektronika Praktyczna" 1/2016, 2/2016, 4/2016

- J. Bogusz Identyfikacja elektroniczna, "Elektronika Praktyczna" 4/2016

Zaloguj

Zaloguj