Wprowadzenie ładowania indukcyjnego Qi zajęło sporo czasu, ponieważ pojawienie się nowych technologii było hamowane przez przeciwstawne podejścia. Tak więc, chociaż standard Qi został wprowadzony po raz pierwszy w 2010 roku, minęło kolejnych pięć lat, zanim stał się popularny. Od tego czasu konsorcjum Wireless Power Consortium wprowadziło znaczące ulepszenia Qi, ale dopiero na początku 2021 roku konsorcjum dodało protokół umożliwiający producentom urządzeń obsługujących Qi weryfikację tożsamości ładowarek i ich zgodności ze specyfikacją Qi. Ta funkcja jest prawdopodobnie najważniejszą nową funkcją Qi 3.1, ponieważ może wyeliminować ładowarki, które mogą uszkodzić lub nawet zniszczyć ładowane produkty.

Zapewnienia uwierzytelnienia

Specyfikacja Qi 1.3 w szczególności wymaga od producentów ładowarek uwzględnienia infrastruktury klucza publicznego (PKI – Product Unit Certificates) zwanej „certyfikatami jednostek produktu”. Musi być ona wbudowana w ładowarki bezprzewodowe, aby umożliwić im uwierzytelnianie za pomocą smartfonów.

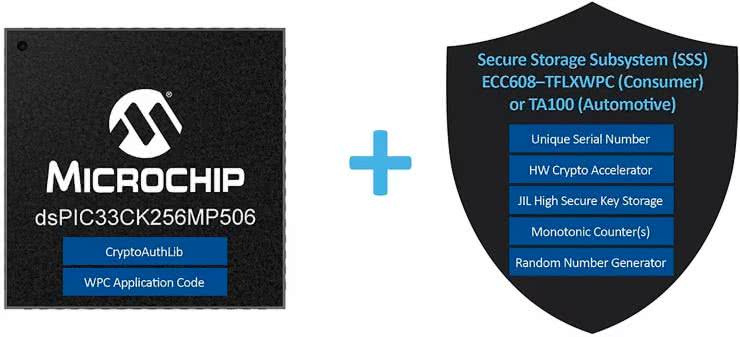

Wbudowana funkcja klucza bazuje na najpewniejszym, a jednocześnie podstawowym sposobie zapewnienia uwierzytelnienia – bezpiecznego układu, który przechowuje krytyczne informacje oddzielnie od głównego procesora urządzenia (rysunek 1). Bardzo utrudnia to ominięcie mechanizmów bezpieczeństwa i oferuje niezależne komponenty o odpowiednich możliwościach, mocy obliczeniowej oraz pamięci, a nie jakiekolwiek współdzielone zasoby.

Bezpieczne układy nie są czymś nowym i były stosowane w różnych aplikacjach, od Internetu Rzeczy, po karty kredytowe oraz systemy płatności i handlu kryptowalutami. Na przykład komunikacja bliskiego zasięgu (NFC), obecnie szeroko stosowana w inteligentnych płatnościach, od 2009 r. bazuje na bezpiecznych układach, a od 2019 r. prawie każdy smartfon ma zintegrowane bezpieczne komponenty, więc dodanie tej technologii do ładowania bezprzewodowego nie było problemem.

Jak to działa?

Proces uwierzytelniania jest złożony, ale odbywa w sposób zautomatyzowany, bez interwencji człowieka, w czasie krótszym niż sekunda. Telefon jest odbiornikiem i może być umieszczony na ładowarce zwanej w specyfikacji nadajnikiem. Standard Qi 1.3 wymaga uwierzytelniania jednokierunkowego, co oznacza, że nadajnik musi kryptograficznie udowodnić telefonowi komórkowemu, że jest urządzeniem zaufanym i uznawanym za bezpieczny element ekosystemu WPC.

W przypadku braku uwierzytelnienia telefon albo całkowicie odrzuca ładowanie, albo częściej ogranicza akceptowaną moc ładowania do 5 W zamiast 15 W, co powoduje powolne ładowanie. Biorąc pod uwagę, że większość telefonów komórkowych, na których działa kilka aplikacji jednocześnie, takich jak nawigacja i strumieniowe przesyłanie muzyki, zużywa więcej energii niż ładowanie 5 W, będzie to powodować pogorszenie komfortu użytkowania. Może to negatywnie wpłynąć na ogólną reputację marki producenta ładowarek.

Secure Storage Subsystem

Bezpieczne uwierzytelnianie to nie tylko algorytmy – obejmuje bezpieczny proces produkcyjny w połączeniu ze specyficznym komponentem bezpieczeństwa zapewniającym spersonalizowany podsystem bezpiecznego przechowywania – SSS (Secure Storage Subsystem), który jest powszechnie nazywany bezpiecznym układem do przechowywania kluczy.

Zagłębiając się w ten proces – telefon zażąda od ładowarki certyfikatu i podpisu, aby zweryfikować, czy jest to produkt z certyfikatem WPC z kluczem prywatnym. W odpowiedzi ładowarka „podpisze” żądanie wydane przez telefon, potwierdzając zgodność certyfikatu bez ujawnia go. Standard Qi 1.3 wymaga, aby klucz prywatny był przechowywany i chroniony przez certyfikowany system SSS. Zarówno algorytm podpisu cyfrowego ECDSA, jak i klucz prywatny muszą znajdować się w tej samej fizycznej, bezpiecznej przestrzeni, aby zapewnić zaufane uwierzytelnianie.

Jeśli klucz prywatny znajduje się gdziekolwiek indziej niż w SSS, to nie ma gwarancji jego bezpieczeństwa. Jak wspomniano w specyfikacji, SSS musi udowodnić swoją solidność, aby chronić klucze kryptograficzne. Na tym właśnie polega system punktacji i oceny JIL (Joint Interpretation Library), powszechnie uznawany w społeczności Common Criteria. Koncentruje się na ocenie bezpieczeństwa przechowywania klucza urządzenia półprzewodnikowego, zwanego ogólnie bezpiecznym układem. Ocena podatności JIL jest analizowana w ramach większej oceny EAL. Aby osiągnąć określony poziom EAL, urządzenie musi spełniać odpowiedni poziom JIL.

Elementy zabezpieczone mikrochipem (lub SSS w kategoriach WPC) zalecane dla ładowarek Qi 1.3 spełniają najwyższą ocenę JIL z poziomem JIL „Wysoki”. Poniżej znajdują się niektóre kryteria decydujące o ocenie JIL:

- Ile czasu potrzeba na złamanie algorytmu?

- Jaki poziom umiejętności musi posiadać atakujący?

- Jaka wiedza na temat celu (TOE) jest potrzebna, aby przeprowadzić skuteczny atak?

- Jak trudno jest zdobyć próbki TOE i ile ich potrzeba?

- Jaki rodzaj sprzętu jest potrzebny do udanego ataku?

Z technicznego punktu widzenia ładowarka zawierająca SSS wykona operację podpisu, w odpowiedzi na żądanie wysłane przez telefon. Jest to proste, jednokierunkowe uwierzytelnianie od telefonu do ładowarki. Ładowarka nie uwierzytelnia telefonu.

Zanim ładowarka będzie mogła trafić do sprzedaży, wymagane są inne kroki mające na celu ochronę poziomu zaufania podczas produkcji ładowarki, w celu wyeliminowania narażenia bezpieczeństwa kluczy prywatnych. Aby utworzyć łańcuch zaufania, wszystkie klucze prywatne muszą znajdować się w bezpiecznym module sprzętowym (HSM) w zakładach produkcyjnych lub w SSS w ładowarce. Następnie konieczne jest określenie, w jaki sposób są one generowane, przechowywane i łączone ze sobą. Osiąga się to poprzez proces, który WPC nazywa „kluczową ceremonią”. Po zakończeniu łańcuch zaufania jest ustanawiany kryptograficznie bez kontaktu z zewnętrznymi producentami kontraktowymi lub stronami trzecimi. W rezultacie powstaje bezpieczne połączenie pomiędzy WPC, telefonem i ładowarką.

Ekosystem certyfikacji

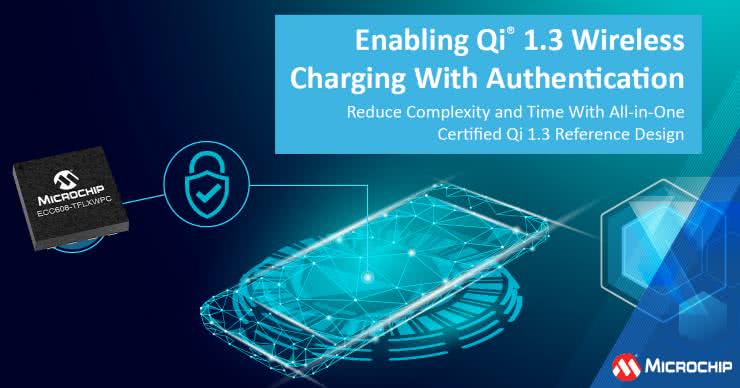

Proces certyfikacji może być zniechęcający dla wszystkich zaangażowanych osób, od producentów mikrokontrolerów po same ładowarki, ponieważ łańcuch zaufania wymaga udziału każdego z nich. Aby temu zaradzić firma Microchip, jako jedna z pierwszych firm, połączyła wszystkie elementy tego procesu, aby pomóc projektantom w opracowywaniu produktów bez konieczności polegania na wielu źródłach. Podejście firmy, zwane platformą zaufania, oferuje wdrożenie bezpiecznych elementów firmy w celu skrócenia czasu wprowadzenia produktu na rynek (rysunek 2).

Microchip posiada licencję WPC i oferuje wstępnie skonfigurowane rozwiązania podsystemów bezpiecznej pamięci masowej, które zmniejszają złożoność i czas programowania. Zmniejsza także techniczną barierę wejścia, obsługując całą ceremonię klucza z głównym urzędem certyfikacji WPC. Działa jako kompletny certyfikowany projekt referencyjny, obejmujący MCU aplikacji, stos oprogramowania Qi 1.3, podsystemy bezpiecznej pamięci masowej z obsługą biblioteki kryptograficznej oraz usługi udostępniania zarówno dla zastosowań motoryzacyjnych, jak i konsumenckich (rysunek 3).

Platforma Trust to rodzina wstępnie skonfigurowanych lub w pełni konfigurowalnych bezpiecznych elementów. Poświadczenia są generowane wewnątrz granic każdego bezpiecznego elementu poprzez wykorzystanie firmowych bezpiecznych modułów sprzętowych (HSM), które są instalowane w fabrykach Microchip. Urządzenia są również wyposażone w narzędzia do projektowania sprzętu i oprogramowania, dzięki którym tworzenie prototypów jest łatwe i szybkie.

Podsumowanie

Wszystko to może wydawać się nieco przesadzone w przypadku pozornie przyziemnego urządzenia, takiego jak ładowarka, ale rynek jest wypełniony setkami różnych ładowarek, a aż do Qi 1.3 nigdy nie było skutecznego sposobu sprawdzenia, czy są to produkty wysokiej jakości, czy po prostu śmieci, które mogą nie tylko uszkodzić urządzenie docelowe (smartfon) lub wywołać jeszcze gorsze skutki. Na przykład, jeśli ładowarka jest zainstalowana w pojeździe, nieprawidłowe działanie może mieć wpływ nie tylko na smartfon, ale na jakąś część samego pojazdu. Ten poziom bezpieczeństwa był oczekiwany od dawna, ale przyniesie korzyści wszystkim zaangażowanym, a zwłaszcza konsumentom.

Xavier Bignalet

kierownik ds. marketingu produktów w jednostce biznesowej Secure Product Group w firmie Microchip Technology

www.microchip.com/WPC13

Zaloguj

Zaloguj